Риск фрода на iOS 14 и SKAdNetwork

На фоне общей неопределенности, окружающей SKAdNetwork, один вопрос остается особенно актуальным – каков риск атрибуционного фрода в рамках нового протокола Apple?

Apple представил несколько механизмов защиты от фрода, которые призваны препятствовать различным манипуляциям с атрибуцией. Все транзакции, связанные с событиями SKAdNetwork, имеют криптографическую подпись и проходят верификацию на стороне Apple, чтобы доказать, что постбэк привязан к определенному событию конверсии Apple. Постбэк включает уникальный идентификатор события (такого, как покупка или повторная загрузка) для обнаружения дублирования валидных событий конверсии.

Вышеупомянутые механизмы предназначены для проверки подлинности постбэков, но не учитывают тип взаимодействия пользователя (показ или клик).

Можно ли обойти эти механизмы? И могут ли мошенники сделать это, оставаясь незамеченными?

Чтобы ответить на этот вопрос, давайте разберем возможные сценарии атрибуционного фрода в SKAdNetwork:

- Манипулирование постбэком “в пути”, до того, как он дойдет до рекламодателя: Подпись и идентификатор транзакции, упомянутые выше, предназначены именно для таких случаев. Однако и то и другое можно обойти.

Пример: значение конверсии не является частью подписи, и идентификатор транзакции можно использовать неоднократно (в надежде, что кто-либо на другой стороне не хранит все исторические данные об идентификаторах транзакций).

Единственное реальное решение – это отправлять постбэк его настоящему получателю – рекламодателю. - Манипуляции с некорректной атрибуцией на уровне устройства.

Мы можем с уверенностью сказать, что протокол атрибуции SKAdNetwork предоставляет ограниченные данные для измерения или оптимизации, включающие только ID исходного приложения и кампаний. Время взаимодействия с устройством также недоступно. Эти индикаторы имеют решающее значение для измерения временного интервала между ключевыми событиями – в основном, времени клика и установки. Без этих индикаторов невозможно определить стандартные и аномальные паттерны поведения пользователя.

Пытаясь выявить потенциальные лазейки для фрода, мы подошли к проблеме с другой стороны.

Имитация потенциального мошеннического поведения может помочь нам воссоздать мошенническую схему и выявить потенциально слабые места, чтобы защитить наших рекламодателей от такого фрода.

Фермы устройств

Любой, у кого есть одно или несколько устройств, может кликать, загружать, взаимодействовать с приложениями и сбрасывать свой идентификатор девайса, выдавая себя за другое устройство. Мы имеем в виду фермы устройств. После установки VPN IP-адрес мошенника также может быть изменен или скрыт.

Можно ли это сделать с помощью SKAdNetwork?

Если коротко, то да.

SKAdNetwork, возможно, устранил использование IDFA, но идентификатор учетной записи Apple по-прежнему используется для целей измерения.

Сброс идентификатора учетной записи Apple – это то, что можно сделать на программном уровне с помощью различных инструментов, поэтому создание нескольких фейковых пользователей с одного устройства вполне возможно.

Более того, использование “разлоченного” устройства избавляет вас от необходимости использовать приложение паблишера, поскольку вы можете генерировать фейковые клики и без него.

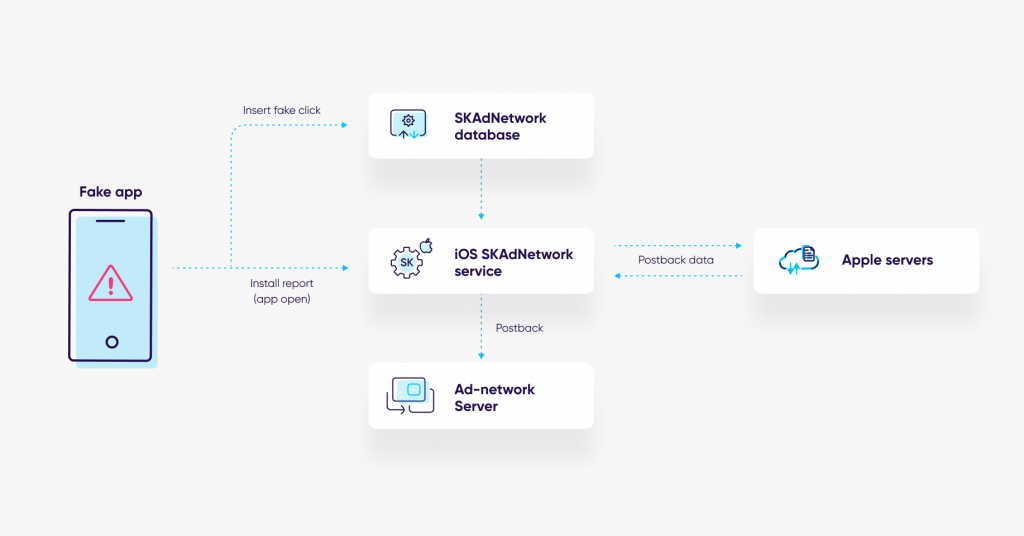

Протокол SK регистрирует все клики во внутренней базе данных устройства. Обладая соответствующими техническими знаниями, можно легко создать фейковую среду, имитирующую приложение, которая подключается к серверу рекламной сети, чтобы получить ее уникальную сигнатуру и детали кампании.

Эта фейковая среда приложения может затем вставить детали клика в базу данных SK, что заставит iOS полагать, что клик был осуществлен настоящим приложением.

“Разлоченные” устройства также дают мошенникам возможность программно управлять таймером SK через эту фейковую среду приложения, то есть постбэки могут быть отправлены в течение 20 или 30 секунд, а не в течение ожидаемого 24-часового окна. Поскольку эта манипуляция таймером происходит на устройстве, на котором нет данных о времени, рекламодатель не может определить, было ли какие-либо манипуляции с таймингом.

Вышеупомянутые манипуляции объясняют, что фермы устройств могут работать в большом масштабе без постоянного участия человека.

Клик-флудинг

Клик-флудинг предназначен для того, чтобы «забросать» рекламодателя потоком фейковых отчетов о кликах в надежде, что один из этих кликов каким-то образом будет связан либо с органической, либо с неорганической установкой.

SKAdNetwork атрибутирует установки, выполненные через Apple App Store. Когда пользователь просматривает рекламу в приложении паблишера и нажимает на нее, страница приложения в App Store появляется внутри приложении паблишера.

Согласно протоколу SK, такой просмотр страницы в App Store регистрируется как клик.

После того как пользователь загрузит приложение со страницы App Store и запустит его, установка будет атрибутирована на приложение паблишера.

Как можно управлять этим сценарием?

Наши тесты показывают, что паблишеры могут просто инициировать показ страницы в магазине приложений рекламодателя без нажатия пользователем на рекламу, создавая таким образом отчет о фейковых кликах.

Страница магазина приложений может запускаться несколько раз без единого клика по рекламе, создавая эффект, аналогичный клик-флудингу. Это очень похоже на обычные манипуляции, при которых показы рекламы ложно регистрируются как клики.

Как на это повлияло недавнее дополнение Apple по просмотрам “view-through”?

С последним добавлением Apple View-through к протоколу SK, клик-флудинг может стать еще проще. Теоретически Apple может валидировать схему click-through, проверив всю последовательность (клик→ App Store → Установка).

Однако в случае view-through атрибуции, поскольку мы исключаем клик из уравнения, эта проверка невозможна.

С помощью SKAdNetwork паблишеры могут определять время начала и окончания показа. Хотя в официальном заявлении Apple говорится, что этот временной интервал должен составлять более трех секунд, он никоим образом не применяется. Это означает, что паблишеры могут создавать фейковые отчеты о показах, пользуясь преимуществом view-through сценария.

Еще более простой способ использовать атрибуцию по просмотрам – это использовать упомянутый выше доступ к базе данных устройства для вставки отчетов о ложных показах, убедившись в том, что последний показ всегда будет оправлен паблишером.

Это открывает возможность для клик-флудинга или флудинга показов путем программного запуска отчетов.

Наши тесты показывают, что даже установки, которые происходят в течение 24 часов после получения отчета о кликах, получают атрибуцию от SKAdNetwork. В официальной документации Apple фактически обсуждается 30-дневный период окна lookback, что увеличивает вероятность успеха такой схемы.

Вредоносные исходные приложения, подобные описанным выше, по-прежнему можно идентифицировать с помощью решения AppsFlyer для защиты от мошенничества – Protect360, используя различные методы обнаружения. Упомянутое выше поведение по-прежнему является отклонением от стандартных поведенческих тенденций, которые можно выявить при наличии большой базы данных даже в условиях агрегированных отчетов SKAdNetwork.

Мы еще только в начале пути…

Вступая в новую эру атрибуции, мы только начинаем разбираться в возможных методах мошенничества и манипуляций.

AppsFlyer сотрудничает с Apple и экосистемой в целом, чтобы решать подобные проблемы по мере их возникновения и поддерживать среду, свободную от мошенничества.

Следите за новостями.