Introducción

El fraude publicitario móvil es responsable por el desperdicio de miles de millones de dólares de presupuestos de marketing en todo el mundo.

Cuando analizamos el verdadero impacto del fraude debemos considerar todos los aspectos, tanto los directos como indirectos, para evaluar adecuadamente los peligros de la mayor amenaza de la industria en línea.

Las tácticas de fraude como los bots maliciosos o los device farms tienen un impacto directo en las campañas de marketing ya que agotan los recursos publicitarios en usuarios falsos que no tienen ningún valor. Sin embargo, el impacto indirecto es una amenaza potencialmente mayor, ya que las ramificaciones a largo plazo afectan a los procesos de toma de decisiones de los anunciantes, las asignaciones presupuestarias y los planes de targeting de audiencias para futuras campañas.

Los marketers responsables deben tomarse el tiempo necessario para familiarizarse con la terminología y la mentalidad del fraude para abordar adecuadamente el tema.

Entender cómo las operaciones del fraude ven su negocio, quiénes son y cuál es su motivación permitirá lograr una mejor comprensión sobre cómo abordar la solución.

Familiarizarse con las tácticas del fraude, las herramientas tecnológicas y las vulnerabilidades de la industria habituales que permiten que el fraude prospere puede ayudar a centrar la atención en iniciativas internas y externas. Esto podría ayudar a frenar y quizás bloquear la creciente amenaza del fraude.

Esta guía completa abarcará las complejidades del fraude publicitario en línea, específicamente en los canales móviles, seguirá su evolución junto con el desarrollo de la industria, e incluirá:

- Terminología básica sobre el fraude

- Indicaciones e implicaciones del fraude publicitario móvil

- Evolución del fraude publicitario móvil

- El perfil de los defraudadores

- Métodos comunes de fraude

- Análisis de las principales verticales y el mercado actual

Análisis de las principales verticales y el mercado actual.

Para manejar y tratar este tema adecuadamente debemos primero cavar profundo y comprenderlo a fondo. Solo entonces podremos arremangarnos y comenzar a eliminar de nuestra actividad a las entidades maliciosas y fraudulentas, ahorrando preciosos presupuestos.

Cuanta más información tengamos, más herramientas tendremos para enfrentar el desafío del fraude.

¿Qué es el fraude publicitario móvil?

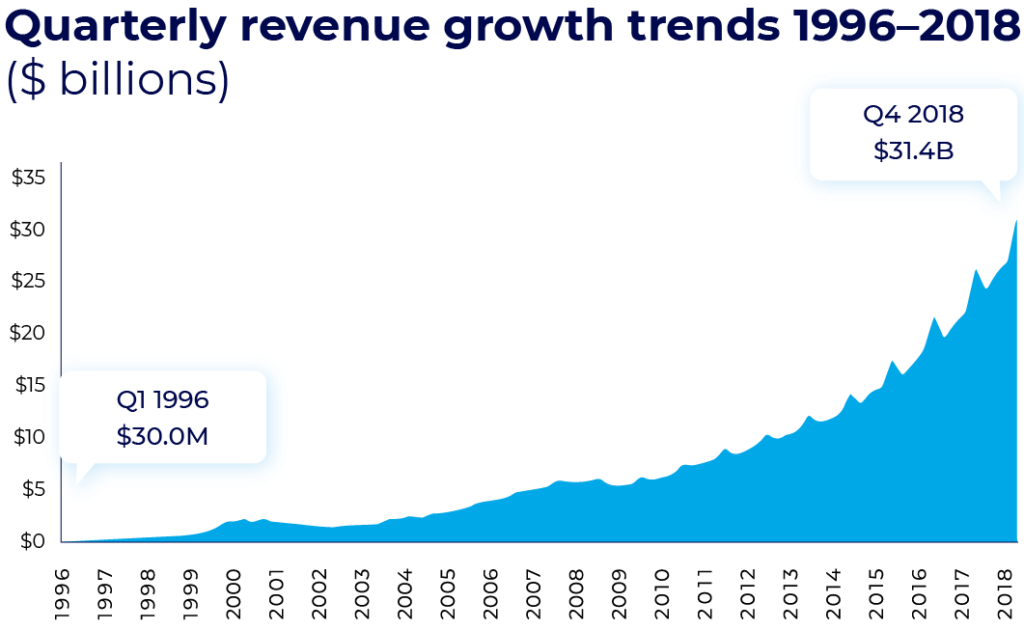

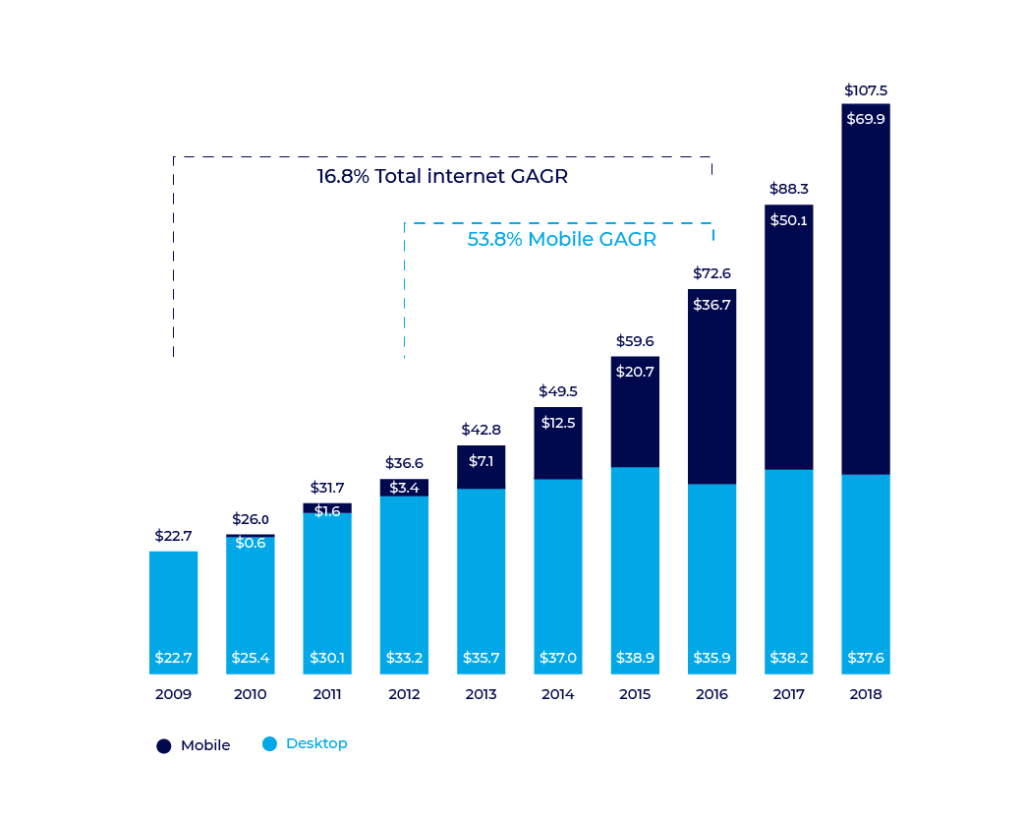

La publicidad en línea está creciendo.

Es una industria en la que se gastan miles de millones de dólares al año en distintos canales y en una escala cada vez mayor.

Desde los primeros días de Internet y su ingreso en las casas de todo el mundo, la publicidad en línea tuvo un papel importante en las opciones de monetización. De muchas maneras, la publicidad digital logró que los sitios web y las aplicaciones fueran un negocio rentable.

A medida que crecía la extensión y el alcance de los canales en línea, los anunciantes comenzaron a asignar presupuestos más importantes a la publicidad en línea. El objetivo era llegar a una audiencia más precisa en función de los intereses y el comportamiento de los usuario.

Junto con el crecimiento de los presupuestos publicitarios, el fraude publicitario en línea ha crecido y se ha desarrollado de manera constante a través de prácticas engañosas diseñadas para obtener una parte de esos fondos.

La magnitud y el costo estimado del fraude publicitario en línea varían drásticamente entre las distintas fuentes.

Las estimaciones conservadoras apuntan a miles de millones de dólares perdidos anualmente por causa del fraude, con cálculos que varían entre $6.500 y $19.000 millones al año (eMarketer).

El alcance definido anteriormente destaca la dificultad de estimar con precisión el impacto verdadero del fraude publicitario en línea.

Las técnicas de fraude publicitario evolucionan, se desarrollan y desafían la infraestructura de la industria constantemente manipulando las nuevas tecnologías en su beneficio.

¿Qué es el fraude publicitario móvil?

Fraude es un término general utilizado para describir el engaño.

Eso significa que puede aplicarse a cualquier industria o tipo de transacción.

Los defraudadores no son exigentes en lo que respecta a la industria o a la vertical: los actores ilegítimos intentarán manipular o explotar las reglas de cualquier ecosistema para obtener una ventaja injusta u obtener fondos de manera que se violen las reglas y normas básicas.

Es probable que donde hay dinero, haya fraude.

Para entender qué es el fraude publicitario móvil y evitar confusiones, primero veamos los otros tipos de fraude:

Fraude

Es un tipo de esquema que puede o no depender de las herramientas en línea que se llevarán a cabo. Una parte engaña a una o más víctimas haciéndolos creer que pueden aportar valor a cambio de bienes, utilizando publicidades falsas o presentaciones falsas de información.

Ejemplos:

- Esquemas Ponzi

- Esquemas de Pirámide

- Festival Fyre

Fraude en línea

Es un tipo de esquema que se basa en herramientas en línea (correo electrónico, medios sociales, SMS, etc) para llegar a sus victimas y provocar una interacción (hacer clic en enlaces maliciosos, intercambio de información, descarga de softwares malisiosos, etc) y utilizarla para manipular y explotar a los usuarios.

Ejemplos:

Fraude publicitario en línea

Es un tipo de esquema en el que los estafadores manipulan los flujos de conversión de la publicidad en línea para obtener falsos presupuestos publicitarios. CPM, CPA, CPS, y otros modelos de publicidad son manipulados generando impresiones falsas, clics, ventas, e incluso usuarios.

Ejemplos:

Fraude publicitario móvil

Es un subgrupo del fraude publicitario en línea, realizado a través de diversos dispositivos móviles como smartphones y tablets, y considerado bajo dos canales principales: Web móvil – navegador web ubicado en los dispositivos móviles. Aplicación móvil – entorno de aplicaciones móviles.

Ejemplos:

- Hijacking de instalaciones

- Hack del SDK

- Device farms móviles

Fraudulento vs inválido

También hay que hacer una distinción entre el tráfico fraudulento y el tráfico inválido.

El fraude publicitario en línea manipula intencionalmente los flujos de conversión y aspectos de la trayectoria de conversión para robar los presupuestos publicitarios. Sin embargo, el tráfico inválido no es más que el tráfico que se encuentra por fuera de las reglas de la campaña y las expectativas del anunciante, ya sea de forma intencional o no.

Ejemplos comunes:

- Targeting por geolocalización equivocado

- Fuentes de tráfico no deseadas (adulto, incentivadas, etc.)

- Exceso de los límites de la campaña

- Especificaciones o formatos de anuncio equivocados

Terminología de la publicidad móvil

Usuario orgánico: un usuario que instala e inicia una aplicación sin engagement de anuncios durante el proceso de instalación.

Usuario no orgánico: un usuario que instala e inicia una aplicación después del engagement (una vista o un clic) con un anuncio.

Proveedor de atribución: una plataforma de medición que conecta a los anunciantes y los editores. El proveedor de atribución medirá la actividad de las campañas de los anunciantes mediante URL exclusivas y notificará tanto al anunciante como al editor cuando ocurra una instalación no orgánica a través de mensajes de postback del servidor.

Anuncio: una publicidad que se presenta en los medios del editor sobre la aplicación del anunciante.

Impresión de anuncio: un engagament medido de la visualización de un anuncio.

Clic de anuncio: un engagement medido del clic de un anuncio.

Instalación: una instalación de la aplicación desde la tienda de aplicaciones al dispositivo del usuario.

Inicio: el primer inicio de la aplicación en el dispositivo del usuario. Solo se atribuirá una instalación oficial de la aplicación cuando la aplicación se inicie por primera vez.

Evento in-app: una referencia medida dentro de la aplicación: un nivel específico alcanzado, compras in-app, etc.

Compra in-app: bienes físicos o virtuales que se compran en la tienda in-app de una aplicación.

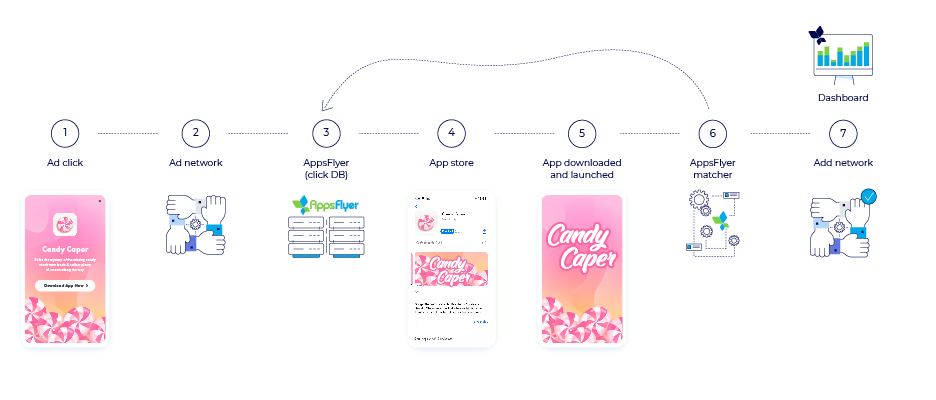

Cómo funciona la atribución móvil

Para entender cómo funciona el fraude publicitario móvil, primero debemos conocer el flujo estándar de la atribución de la instalación de aplicaciones.

- Un usuario hace clic en un anuncio que le aparece en su dispositivo móvil.

- El clic se registrará con el socio responsable por el anuncio, mientras que el usuario será enviado a la tienda de aplicaciones apropiada basada en el sistema operativo de su dispositivo.

- Entonces, el clic se registrará con el proveedor de la atribución.

- El usuario llega a la tienda y descarga la aplicación.

- El usuario inicia la aplicación por primera vez.

- El algoritmo del proveedor de la atribución hace coincidir los datos de la instalación de la aplicación a sus datos de engagement en el clic y los registra en un intento de ver si el usuario es orgánico o no.

- Una vez que el engagement publicitario coincide con la instalación de la aplicación, el usuario es etiquetado como no orgánico.

El crédito por la instalación se le atribuirá al socio apropiado y se mostrará en el dashboard del anunciante.

El ejemplo arriba es una explicación simplificada de cómo funcionan los modelos básicos de “atribución de ultimo clic”.

Este método de atribución móvil fue introducido por primera vez por AppsFlyer en 2011 y desde entonces se ha convertido en el modelo de medición y atribución estándar utilizando en toda la industria.

Aprende más sobre atribución móvil.

Los defraudadores intentarán identificar y explotar las lagunas, los fallos y cualquier otra oportunidad dentro de este proceso.

Aspectos básicos del fraude publicitario móvil

Aspectos básicos del fraude publicitario móvil

Las consecuencias del fraude publicitario móvil afectan cada aspecto de las iniciativas de marketing de un anunciante, perjudicando las actividades actuales y futuras por igual.

Presupuestos perdidos (de manera directa e indirecta)

La consecuencia más evidente es la pérdida financiera directa que causa el fraude. Según el último estudio de datos del fraude publicitario móvil de AppsFlyer, el 15% del gasto en medios móviles global se desperdicia por culpa del fraude.

Estos presupuestos perdidos podrían haber generado valor para los anunciantes si se hubieran invertido inteligentemente en otros canales rentables. Esto se considera como el costo alternativo y podría constituir un riesgo mayor para los anunciantes por los efectos a largo plazo y la escala.

Datos contaminados

El fraude puede llevar a los anunciantes a invertir y reinvertir en canales de medios “malos” debido a la contaminación de los datos que se analizan.

Una vez que el fraude se infiltra en la mezcla de datos, es casi imposible distinguir los usuarios reales de los falsos y los usuarios orgánicos de los adquiridos.

¿En conclusión? Los datos de los anunciantes se contaminan y dejan de ser confiables.

Recursos agotados

Por encima de todo, el fraude es un enorme desperdicio de tiempo y de recursos humanos. Equipos enteros pasan muchas horas trabajando en la reconciliación y la aclaración cuando encuentran anomalías en sus datos.

Impacto en el ecosistema

Aunque son los presupuestos publicitarios los que son robados, los anunciantes están lejos de ser las únicas víctimas.

Los daños del fraude se sienten en todas las entidades y actores del ecosistema de marketing.

Proveedores de tecnología de marketing

Los proveedores de tecnología de marketing dependen de presupuestos publicitarios saludables para prosperar, desarrollarse y ofrecer servicios adicionales.

A medida que el fraude absorbe más presupuestos de marketing, los emprendimientos publicitarios se vuelven menos rentables para muchos anunciantes. Las empresas de tecnología de marketing que dependen en gran medida de estos presupuestos se ven afectadas por la reducción en la escala de las iniciativas de marketing.

Esto es doblemente negativo, ya que las soluciones de tecnología de marketing a menudo ayudan a los anunciantes a medir mejor su actividad, optimizar campañas e incluso protegerse mejor del fraude.

Socios de medios (redes de publicidad)

Los defraudadores explotan la complejidad del sistema y las numerosas entidades intermediarias dentro de este para pasar desapercibidos. Muchas redes de publicidad desconocen que el fraude contamina su tráfico.

No abordar el fraude podría significar la pérdida de la reputación de una red de publicidad y poner en riesgo los negocios futuros con anunciantes líderes, ya que los presupuestos de publicidad se vuelcan hacia las SRN, limitando la cartera de medios a cambio de un tráfico más limpio.

Además, las redes legítimas a menudo pierden crédito por usuarios de calidad que entregaron a causa de las tácticas de hijacking de atribución que se roban el crédito con clics falsos.

Editores

Los propietarios de aplicaciones y sitios web de alto perfil dependen en gran medida de los ingresos generados por la monetización del tráfico.

El fraude por suplantación de dominios intenta robar directamente los ingresos de estas fuentes fingiendo vender su tráfico, mediante la inserción artificial de sus nombres de dominio a las URL de atribución. Estas acciones ocultan el tráfico falso o de baja calidad que se compró barato y se revendió a través de plataformas de intercambio de anuncios por precios más altos.

Indicadores de fraude publicitario móvil

Al igual que otros delitos, el fraude publicitario móvil también deja rastros e indicadores que ayudan a identificar y eliminar a sus responsables.

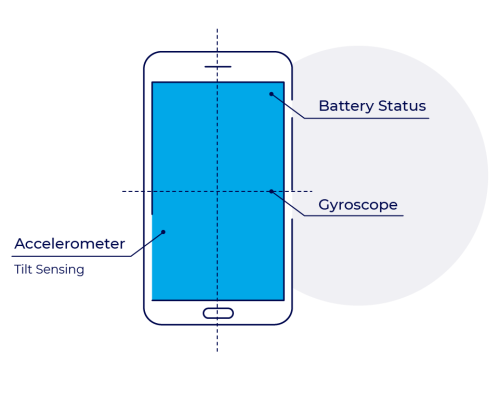

Los datos recogidos por los proveedores de atribución se pueden analizar para identificar anomalías en el comportamiento de los usuarios, los sensores de dispositivos y más. Esto sirve para crear una imagen de la apariencia de los patrones de actividad legítima y, a su vez, resalta los comportamientos anómalos.

Dado que el análisis de datos desempeña un papel importante en la identificación, contar con una base de datos más grande permite que las actividades de identificación sean más precisas y que se detecten más patrones fraudulentos con más rapidez y eficacia.

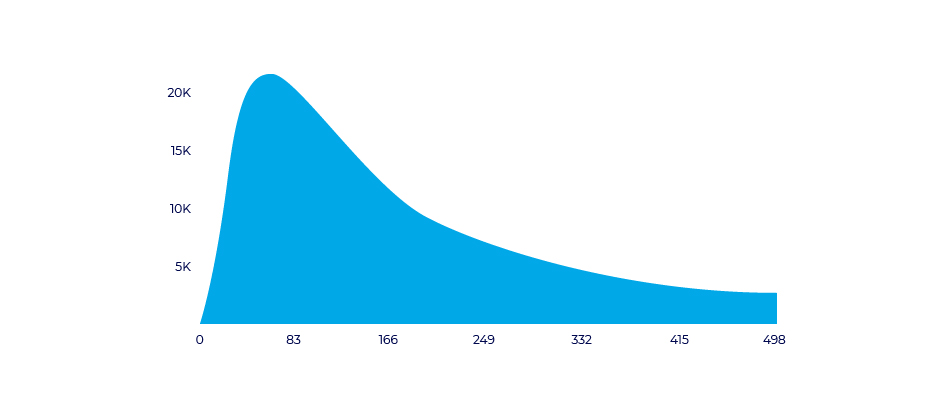

CTIT

Tiempo entre el clic y la instalación (Click to Install Time) mide la distribución gamma entre las marcas de tiempo en el viaje del usuario – la interacción publicitaria inicial del usuario y la primer inicialización de la aplicación.

El CTIT puede ser usado para identificar diferentes casos de fraude basados en clics:

- CTIT corto (menos de 10 segundos): posible fraude de hijacking de instalación

- CTIT largo (24 horas o más): posible fraude por inundación de clics

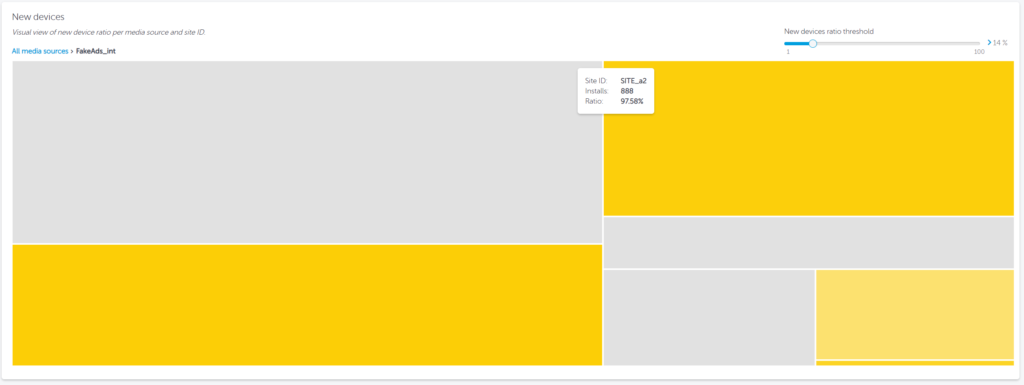

Nueva tasa de dispositivos

La nueva tasa de dispositivos destacará el porcentaje de nuevos dispositivos que descargan la aplicación del anunciante. Los nuevos dispositivos son, por supuesto, normales, ya que los nuevos usuarios instalan aplicaciones y los usuarios existentes cambian de dispositivo. Sin embargo, hay que estar atento al NDR aceptable para su actividad, ya que esta tasa se determina por la identificación de los nuevos dispositivos medidos. Como resultado, puede ser manipulado por las tácticas de fraude de reinicio de ID, muy comunes en los device farms.

Sensores del dispositivo

El análisis del comportamiento biométrico se basa en cientos de indicadores de los sensores del dispositivo, desde el nivel de la batería hasta su ángulo y más.

Estos indicadores ayudan a crear un perfil para cada instalación, analizando el comportamiento del dispositivo y del usuario por cada instalacion y su compatibilidad con las tendencias normales medidas con usuarios reales.

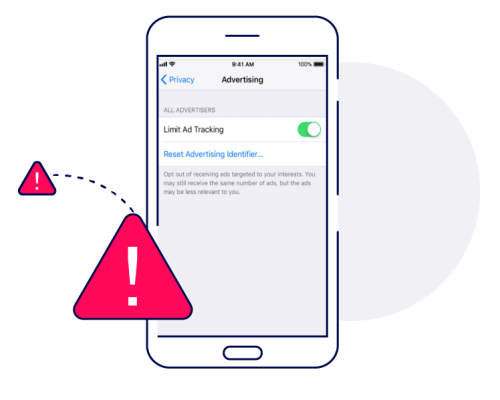

Limitar el seguimiento de los anuncios

Limitar el seguimiento de los anuncios es una función de privacidad que le permite a los usuarios limitar los datos que reciben los anunciantes sobre la actividad generada por sus dispositivos. Cuando un usuario habilita el LAT, los anunciantes y sus soluciones de medición reciben un ID de dispositivo en blanco en lugar de un ID específico.

Los estadadores intentan ocultar sus esquemas activando el LAT en sus dispositivos. Este KPI es relevante solo para los identificadores de publicidad de Google e iOS. Amazon, Xiaomi y más usan otros identificadores.

Tasas de conversión

Una tasa de conversión describe el traslado de una acción a otra, lo que podría significar impresiones de anuncios en clics, clics en instalaciones o instalaciones a usuarios activos. El conocimiento por parte de un anunciante de sus tasas de conversión esperadas en cualquier punto del viaje del usuario puede ayudar a prevenir la infiltración del fraude.

Una regla general en cuanto a las tasas de conversión es sospechar que todo lo que es demasiado bueno para ser verdad, probablemente no lo sea.

Inteligencia Artificial

La inteligencia artificial se ha convertido en un indicador de fraude común, ya que permite aplicar la lógica de identificación de fraudes a escala. La AI ayuda a indicar instancias no rastreables por los humanos a cualquier escala.

El algoritmo de aprendizaje automático (es decir, las redes Bayesianas), combinado con una gran base de datos de atribución móvil, garantizará una solución eficiente y precisa para la detección del fraude.

El perfil de un defraudador

Al examinar el perfil actual de los operadores de fraude comunes, observamos una noción errada en las percepciones de mercado.

Muchos marketers perciben el fraude como una operación maliciosa que se lleva a cabo desde lugares secretos. A menudo, se piensa que el defraudador es un hacker que se oculta detrás de una capucha o una máscara.

En realidad, los defraudadores son todo menos reservados, y algunos de ellos incluso muestran su actividad a la vista de todos. Sin embargo, muchas veces no consideran que su actividad sea fraudulenta, sino que la consideran un servicio.

La operación de fraude promedio puede ser similar a la de una empresa de tecnología convencional, e incluso puede parecer legítima. Los distintos bots, emuladores y otras herramientas maliciosas que se usan se denominan “productos” o “lanzamientos de software” en lugar de fraude.

Estas empresas operan desde oficinas modernas, ofrecen programas de jubilación y beneficios. Contratan ingenieros experimentados y mentes brillantes, y operan equipos sofisticados de Business Intelligence mientras eligen sus objetivos con detenimiento y desarrollan sus “productos” para sortear las defensas.

Son actores calculadores, centrados en sus metas, y manejan operaciones impulsadas por el ROI a gran escala.

A fin de abordar el desafío del fraude publicitario de manera eficaz, primero debemos reconocer que las personas que lo operan son igual de sofisticadas y previsoras (si no más) que quienes intentan bloquear sus intentos.

Otra noción errada frecuente es que el fraude suele estar impulsado por las redes de publicidad y las fuentes de medios maliciosas. Si bien esto puede ser cierto en ocasiones, el fraude puede estar impulsado desde muchas direcciones, usando la estructura de la industria para fomentar su crecimiento.

Fraude de anunciante

Los papeles de la industria online son dinámicos, cualquier persona involucrada puede actuar como anunciante, editor o mediador en cualquier momento. Las aplicaciones maliciosas que llevan malware o adware necesitan llegar a grandes audiencias para poder operar sus esquemas a escala, ellos también dependen de las campañas de marketing.

Estas aplicaciones pueden parecer inofensivas al principio, pero inician o apoyan actividades maliciosas una vez que se descargan en los dispositivos del usuario.

Es importante examinar cuidadosamente cada aplicación, anotando las credenciales y permisos del backend y cómo se utilizan.

Fraude de mediador

Un mediador puede ser cualquier entidad situada entre el anunciante y su editor. Hay numerosas formas en que los mediadores pueden manipular las transacciones en su beneficio.

Una de esas manipulaciones es la suplantación de dominio, en la que el dominio o la aplicación de un editor es alterado por el mediador para que parezca más atractivo y requiera un CPI más alto.

Otra, es el apilamiento de anuncios, en el que una sola colocación de anuncios puede presentar varios anuncios simultáneamente, mostrando la visibilidad de un solo anuncio.

Fraude de editor

Muchas vezes, los propios editores pueden iniciar el fraude utilizando numerosas tácticas que ayudan a aumentar el valor de determinados activos de los medios de comunicación.

Un editor puede operar bots para mantenerse constantemente activo en su aplicación y generar impresiones para los anuncios que se le presentan. Estos bots pueden incluso iniciar clics y engagement con las aplicaciones.

Las tácticas de fraude de pantalla también son muy populares entre algunos editores, ya que intentan exprimir más de su propia oferta de medios, utilizando anuncios inválidos y falsificando la calidad de los medios.

Fraude de usuario

En un mercado en el que la mayoría de las aplicaciones se ofrecen gratuitamente, las economias in-app dependen en gran medida de la capacidad de la aplicación para convertir a los usuarios gratuitos en usuarios que adquieren servicios a precios muy específicos.

El fraude de usuario se produce cuando los usuarios intentan engañar a la estructura económica de una aplicación con el fin de obtener un mejor posicionamiento o utilizar sus servicios de forma gratuita.

Desde bots que consumen recursos en aplicaciones hasta el desbloqueo de limitaciones de swiping en aplicaciones para citas, estas aciones evitan la experiencia de usuario prevista por el desarrollador de la aplicación. Al hacerlo, los usuarios perjudican los medios de generación de ingresos de la aplicación.

Herramientas habituales de los defraudadores

Los defraudadores son inventivos y creativos, y nunca dejan de mejorar las herramientas a su disposición para desarrollar sus actividades.

Las herramientas legítimas y habituales que usan los desarrolladores, los anunciantes y los usuarios a menudo se manipulan y utilizan para explotar funciones específicas que crean oportunidades para los defraudadores.

Emuladores de dispositivos

Los emuladores son una herramienta comun para los desarrolladores de juegos legítimos, ya que crean un entorno de dispositivo virtual para probar las diferentes características de las aplicaciones. Los estafadores, sin embargo, utilizan estos emuladores para imitar los dispositivos móviles a escala y crear interacciones falsas con los anuncios y las aplicaciones.

Los emuladores son fáciles de descargar, permiten la recreación sin problemas de nuevos dispositivos y usuarios, y pueden funcionar a gran escala utiliando bots y scripts.

Herramientas proxy VPN

Una VPN funciona enrutando la conexión a internet del dispositivo a través del servidor privado de una VPN elegida en lugar del proveedor de servicios de internet (ISP). Cuando los datos se transmiten a internet, provienen de la VPN en vez del dispositivo.

Los estafadores abusan de esta herramienta para enmascarar sus operaciones y ocultar sus direcciones IP para evitar ser incluidos en la lista negra. Esto engaña a los anunciantes para que piensen que su engagement se originó en los lugares deseados.

Malware

El malware es un software malicioso diseñado intencionadamente para causar daños a un dispositivo, servidor, clientes o red. Los estafadores diseñan y desarrollan diferentes tipos de malware.

Estos desarrollos ayudan a manipular las brechas de seguridad y las lagunas jurídicas infiltrándose en los dispositivos y servidores, falsificando datos y explotando tanto a los anunciantes como a los usuarios.

La evolución del fraude

El fraude siempre fue una parte de la industria de la publicidad en línea. Mientras se pudiera ganar dinero, incluso en campañas básicas de CPC (costo por clic), el fraude era una parte integral de la ecuación publicitaria.

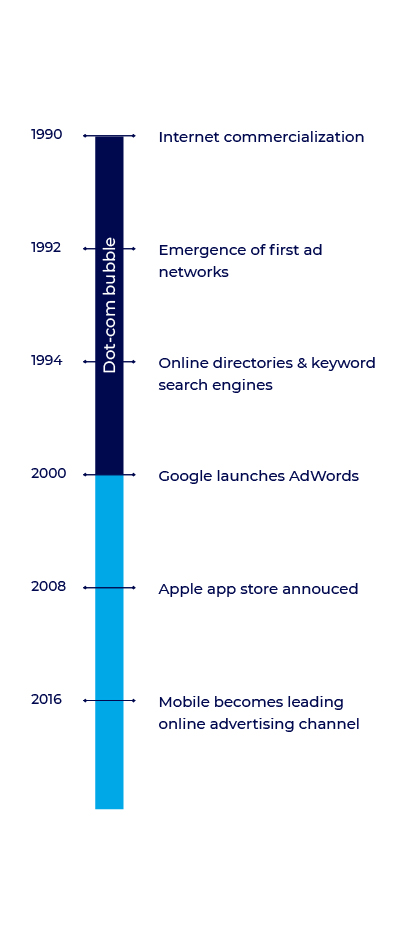

Las redes de publicidad intermediadas comenzaron a aparecer al principio de los años 90 para ayudar a conectar los anunciantes con los sitios web.

El auge de las empresas punto com en los 90 aumentó la variedad de los editores y la escala significativamente, lo que le abrió la puerta a varias redes de publicidad. Además, aparecieron los primeros directorios, como Yahoo!, y motores de búsqueda por palabras clave, como Alta Vista, para ayudar a los usuarios a llegar a los sitios de destino y navegar entre muchos sitios web con facilidad.

Los primeros métodos de fraude publicitario a fines de la década de 1990 y a principio de los 2000 se centraron mayormente en variaciones de envío no deseado de clics y manipulaciones de motores de búsqueda basados en sistemas de escritorio.

La App Store de Apple se anunció en 2008 y marcó el inicio de una nueva era, donde el acceso a internet estaba disponible en los dispositivos móviles.

La introducción de los entornos de aplicaciones y de la web móvil tuvo un papel importante en el aumento de la publicidad en línea, que ocupó una parte cada vez más grande del pastel publicitario durante el año 2010.

Hasta 2010, la actividad en el entorno de escritorio aún era el punto principal de atención de los anunciantes y los defraudadores. A medida que crecieron los presupuestos móviles, los defraudadores comenzaron a cambiar el foco de atención hacia el entorno móvil. En un principio, aplicaron las metodologías comunes del fraude en sistemas de escritorio a las actividades móviles para poner a prueba el potencial de este entorno nuevo.

La instalación fraudulenta de aplicaciones se volvió más popular con el tiempo, a medida que los defraudadores explotaban el interés de la industria en la expansión hacia el frente móvil.

Las clasificaciones de las tiendas de aplicaciones se convirtieron en el objetivo nuevo de los anunciantes, que optaron por campañas “explosivas” para lograr cantidades grandes de instalaciones en periodos muy cortos. Así, los defraudadores tenían la puerta abierta para explotar canales incentivados y de baja calidad, saturando a los anunciantes con usuarios falsos.

A medida que los algoritmos de clasificación de las tiendas de aplicaciones evolucionaron, las tácticas “explosivas” se volvieron casi obsoletas. El entendimiento de los desarrolladores de aplicaciones sobre el panorama móvil nuevo también maduró y se centró en usuarios activos de calidad en lugar de números inflados de instalaciones.

Con la evolución de la industria, se agregaron puntos de mediación más grandes a través de mercados de anuncios, SSP, DSP, agencias de medios y otros, a la trayectoria entre los anunciantes y los editores, cada uno con su propia visión de transparencia, calidad del tráfico y estándares de entrega.

Las complejidades actuales de la industria permiten que el fraude florezca.

Los defraudadores explotan las lagunas de transparencia, las inconsistencias en los estándares de los reportes e incluso los intentos de desarrollo tecnológico para llevar a cabo sus planes a distintas escalas en múltiples plataformas.

Las cuentas en línea de las fuentes de medios o los editores son fáciles de crear y ocultar en una multitud de plataformas de mediación disponibles utilizando empresas ficticias y otras técnicas de enmascaramiento.

Esto ayuda a ocultar las operaciones de los defraudadores y mezclarlas con otras fuentes en un océano de datos. A menudo, solo un ID genérico permite separar la actividad maliciosa de un nombre de empresa.

Una vez ocultos o enmascarados, los modelos de publicidad de CPM, CPA, CPS y otros son fáciles de manipular mediante la generación de impresiones, clics, ventas e incluso usuarios falsos. Aun cuando se la captura o bloquea, una operación fraudulenta puede redefinirse fácilmente con un ID o una entidad comercial nueva y retomar sus actividades fraudulentas.

Metodologías de fraude publicitario móvil

Los métodos de fraude publicitario móvil son variados y usan distintas técnicas maliciosas basadas en distintos parámetros:

- La meta y el objetivo del defraudador

- La explotación de debilidades o lagunas

- La tecnología disponible

- El nivel de sofisticación

- Las capacidades financieras

Estas cosas son partes integrales de la ecuación para decidir el tipo de fraude, la escala y el objetivo hacia el que apunta el defraudador.

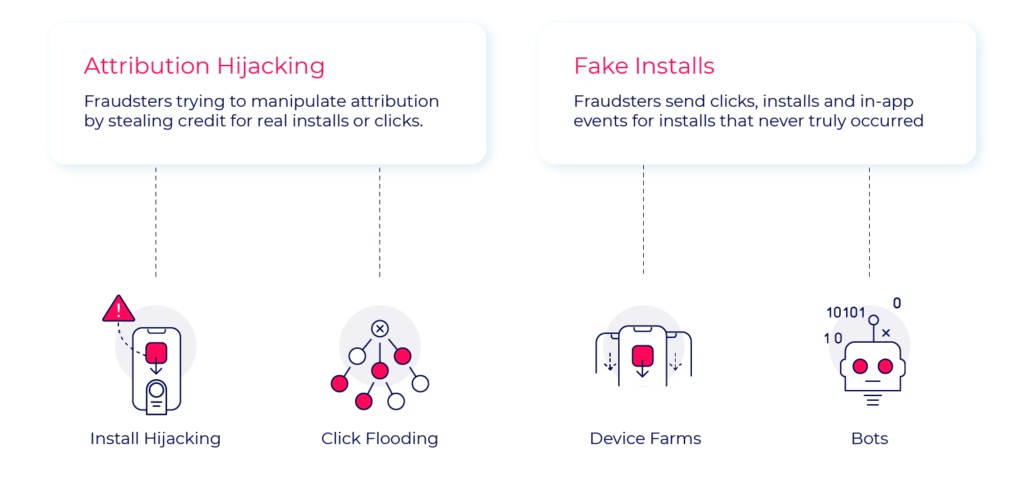

Cuando se analizan los métodos de fraude más frecuentes, se pueden clasificar en dos categorías:

Métodos de fraude

La principal diferencia entre las dos categorías son los usuarios.

| Usuarios reales | Usuarios falsos | |

| Engagement real | Tráfico limpio | N/A |

| Engagement falso | Hijacking de atribución | Instalaciones falsas |

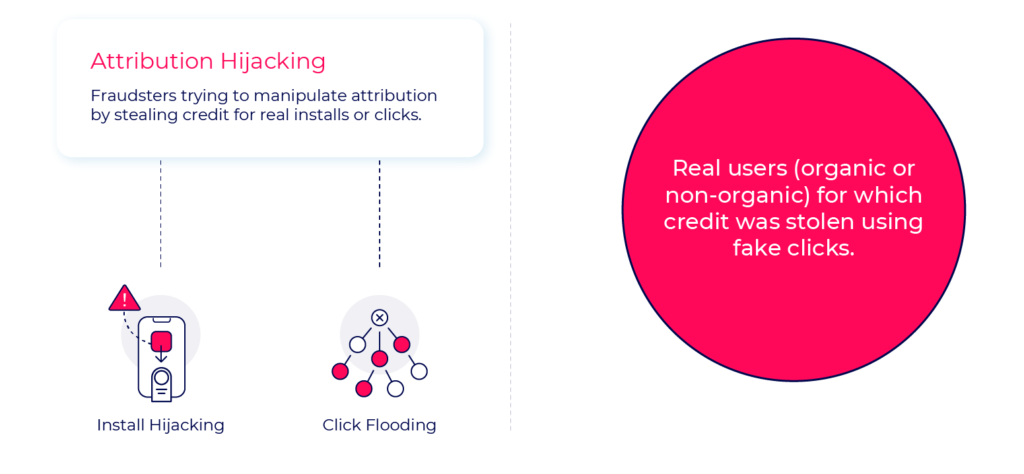

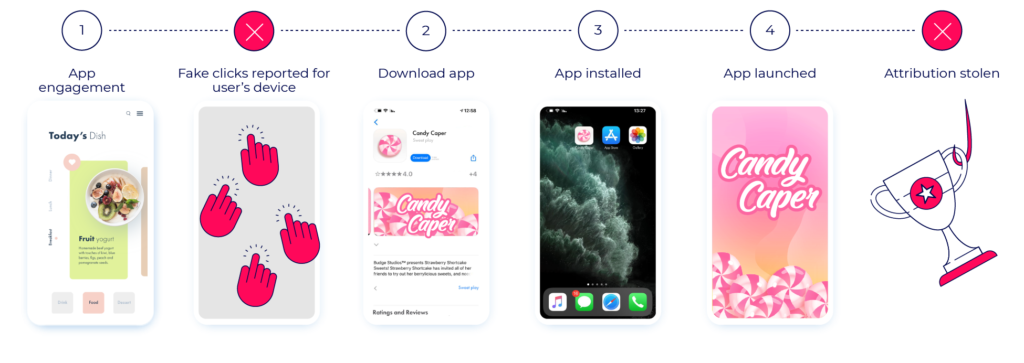

Hijacking de atribución

Los métodos de hijacking de atribución se basan en usuarios reales (orgánicos o no orgánicos) y usan informes de clics falsos para manipular los flujos de conversión de atribución. La inyección de clics en distintos puntos del viaje del usuario les permite robar el crédito de las instalaciones y los usuarios que entregan otras fuentes de medios.

Con las instalaciones falsas, toda el viaje del usuario es falso. Las impresiones, los clics, las instalaciones, los eventos in-app e incluso los usuarios son falsos.

Si bien ambos casos dañan la actividad y los recursos del anunciante, con las tácticas de hijacking de atribución, los usuarios al menos son reales y aportan cierto valor. A diferencia de las instalaciones falsas que presentan valor cero para los anunciantes y a menudo hacen que los datos de adquisición de usuarios no tengan.

Los métodos específicos dentro de las dos categorías son variados. Abajo, veremos algunos de los métodos más comunes que se usan hoy en día.

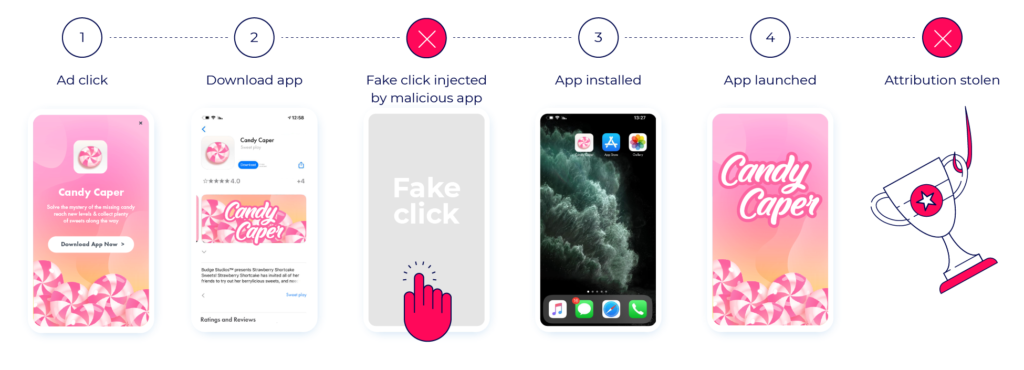

Hijacking de instalaciones

El hijacking de instalación es un tipo de fraude en el que los defraudadores “secuestran” el crédito de una instalación generada por otra fuente de medios.

Algunas de las técnicas frecuentes incluyen enviar reportes de clics falsos o inyectar datos de referencia falsos.

Un usuario hace clic en un anuncio presentado por una fuente de medios legítima y es dirigido a la Play Store para completar la descarga. Cuando empieza el proceso de descarga, el dispositivo Android informa a las otras aplicaciones en el dispositivo que se está descargando una nueva aplicación, esto se hace con una transmisión estándar de Android.

La transmisión (disponible para cualquier aplicación) activa un malware que ya estaba en el dispositivo del usuario dentro de otra aplicación.

Luego, el malware genera un informe de clics falsos en nombre del defraudador, haciendo parecer que el defraudador es quien generó la instalación.

De esta forma, se manipula el modelo de atribución de último clic y se indica al defraudador como el generador del último clic registrado.

Una vez iniciada la aplicación, se robará la atribución.

Explotar un modelo de atribución básico es relativamente simple para el defraudador. Sin embargo, este tipo de fraude también es relativamente simple de identificar mediante detección de anomalías y mediciones de CTIT estándares.

Como es lógico, el clic del defraudador entrará bastante después que los clics impulsados por fuentes legítimas.

Así, una tasa de CTIT corta indicará un caso de intento de hijacking de instalación.

Las sofisticadas soluciones contra el fraude pueden usar marcas de tiempo de clics para atribuir la instalación a la fuente de medios legítima mediante la calibración de atribución, y de esa forma minimizan los daños en los datos de retargeting y reportes del anunciante.

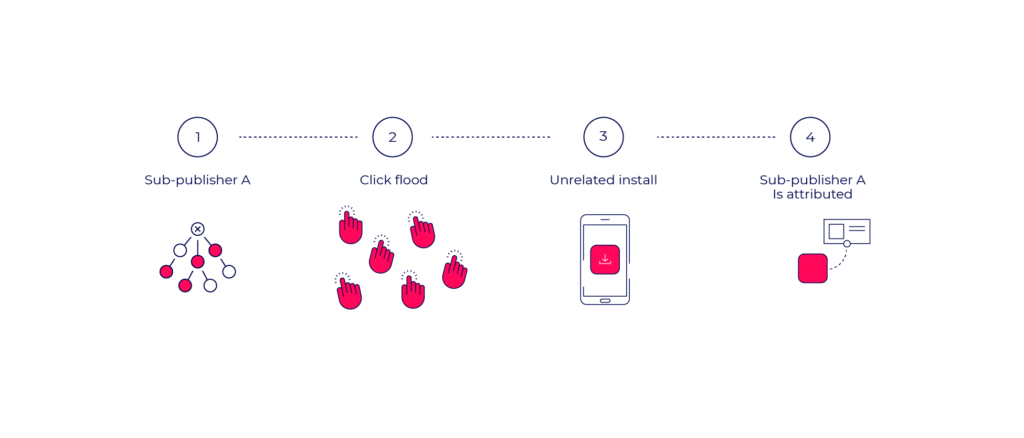

Inundación de clics

En la inundación de clics, los defraudadores envían una “avalancha” de informes de clics falsos desde dispositivos reales, o en nombre de ellos.

Una vez que el dispositivo real descarga la aplicación, se le acredita la instalación al subeditor de manera ilegítima.

A menudo, la inundación de clics apunta a los usuarios orgánicos para robarles el crédito por su actividad mediante métodos probabilísticos.

En general, los defraudadores crean cuentas de editores en distintos canales de atribución y toman la URL de atribución para todas las aplicaciones que sea posible.

El ingreso de grandes cantidades de clics con detalles de dispositivos reales se puede hacer a través de malwares desde dispositivos de usuarios o mediante la compra de datos de usuarios en canales cuestionables (la red oscura).

Los clics se pueden generar de manera aleatoria o de forma calculada en función de la actividad de navegación o las aplicaciones instaladas del usuario.

Una vez que los usuarios llegan a la App Store o Play Store de manera orgánica y descargan una aplicación, ya tienen asociado un clic de manera falsa, aunque no se haya visto ni hecho clic en ningún anuncio.

Una vez que el usuario inicia la aplicación, el defraudador recibe el crédito de una instalación orgánica que el anunciante no debería pagar.

Los intentos de inundación de clics se pueden identificar y bloquear con distintos métodos, como tasas de conversión muy bajas y mediciones de CTIT.

Una tasa de CTIT larga es un indicio de posible intento de inundación de clics, ya que se envían clics en nombre de usuarios de manera constante, independientemente de su actividad o del tiempo de instalación de la aplicación.

Hijacking de atribución – hallazgos clave

Complejidad

Los métodos de fraude de hijacking de atribución son considerados relativamente fáciles de iniciar y operar.

Requieren una tecnología bastante básica y su dependencia de los datos reales de los usuarios significa que la mayoría de los datos se generan de manera orgánica en lugar de ser insertados falsamente en la información por el operador del fraude.

Posible ganancia

La posible ganancia del fraude de hijacking por atribución se considera limitada por varias razones.Su relativa simplicidad de funcionamiento también hace que sea bastante fácil detectar por medio de soluciones de detección de fraudes midiendo las anomalías de las marcas de tiempo de la CTIT.

Las operaciones también son limitadas en su escala ya que dependen de usuarios reales, lo que los limita a un número finito de dispositivos para explotar.

Implicaciones para el negocio

Como los métodos de hijacking por atribución dependen de los usuarios reales, los anunciantes seguirán recibiendo algún valor de ellos. Sin embargo, la asignación del presupuesto de marketing del anunciante está manipulada, lo que significa que los editores de calidad que hicieron posible estas instalaciones no son recompensados ya que el crédito por su trabajo es robado por fuentes maliciosas.

Esto afecta a cualquier decisión futura de asignación de presupuesto que tomen los anunciantes, ya que las fuentes fraudulentas parecen proporcionar calidad, dejando a los editores de lado.

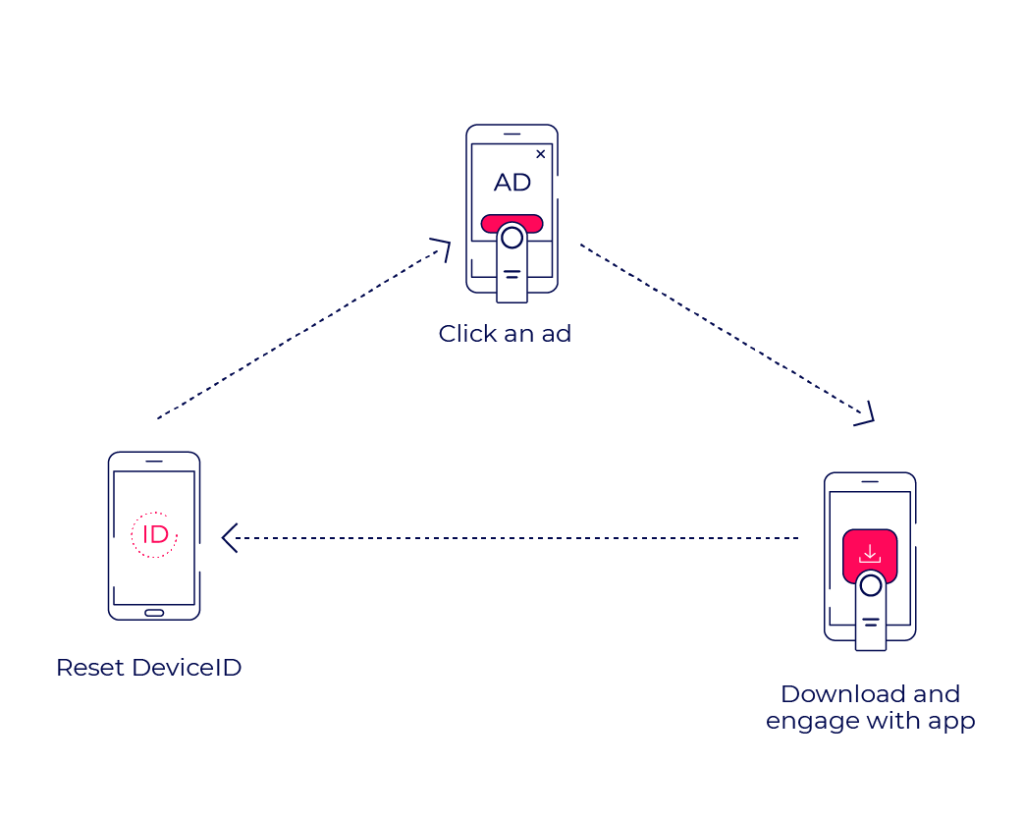

Device Farms

Los device farms son lugares llenos de dispositivos móviles reales que hacen clic en anuncios reales y descargan aplicaciones reales, ocultos detrás de direcciones de IP falsas y con IDs de dispositivos nuevos.

Aunque asociadas con partes remotas del mundo, los device farms pueden estar en cualquier lugar donde entre una gran cantidad de dispositivos, desde habitaciones hasta depósitos. Estas operaciones, muy populares a principios de 2010, pueden estar en manos de empleados con bajos sueldos o emuladores que trabajan las 24 horas en el engagement de la aplicación y el reinicio de dispositivos.

Cuanto más eficiente sea la operación en la creación de engagement y el reinicio de las identidades de sus dispositivos, más ingresos podrá generar.

La relativa simplicidad de este método, junto con precios bajos de dispositivos móviles y dificultades económicas, generó una segunda ola de device farms en hogares occidentales comunes como forma de generar un ingreso adicional.

Identificación de device farms

Los nuevos dispositivos no son raros y son previsibles en cualquier campaña, ya que los usuarios actualizan o cambian sus dispositivos todo el tiempo por distintos motivos.

Sin embargo, la Tasa de Nuevos Dispositivos (NDR) de una campaña debe monitorearse para detectar anomalías.

Una NDR alta, junto con otros parámetros, es un indicio de posibles actividades de device farms que opera con reinicio de ID de dispositivos a escala.

Según los datos de AppsFlyer, las tasas comunes de nuevos dispositivos no deberían superar el 10% – 20% de la actividad de la campaña.

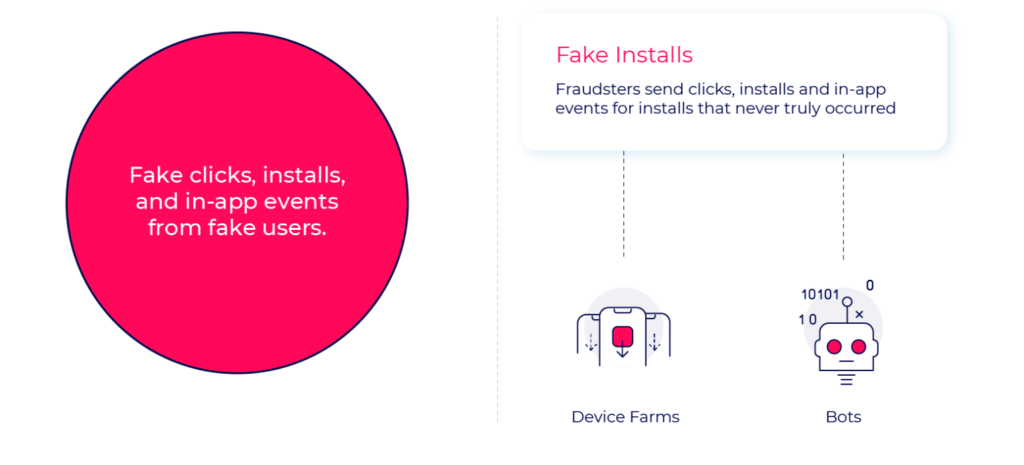

Bots

Los bots son códigos maliciosos que ejecutan un programa o una acción predeterminada. Si bien los bots pueden estar basados en dispositivos reales, la mayoría están basados en servidores. El objetivo de los bots es enviar clics, instalaciones y eventos in-app para instalaciones que nunca ocurrieron realmente.

Los bots se pueden usar para automatizar cualquier acción dentro del flujo de usuarios o de la propia aplicación, incluyendo los métodos presentados anteriormente. Pueden imitar el comportamiento de usuarios reales según datos biométricos de comportamiento recopilados por malware en sus dispositivos.

Estos bots “entrenados” parecen “reales”, lo que hace más fácil identificarlos y bloquearlos.

Los estafadores se adaptan a la lógica de detección avanzada y entrenan a los bots para que pasen por los puntos de medición de engagement in-app como usuarios “reales” comprometidos. Esto presenta un doble valor para los defraudadores ya que aparecen como editores de calidad que entregan usuarios comprometidos, además de obtener ingresos de la CPA por los eventos in-app.

Algunos defraudadores incluso ofrecen sus bots como servicios, como para recolectar recursos en juegos, pasar de niveles y generar ingresos a favor de terceros en lo que se llama FAAS (Fraude como un servicio).

Instalaciones falsas – Hallazgos clave

Complejidad

Los métodos de fraude de instalaciones falsas se consideran más complicados de operar y mantener.

El defraudador necesitará un nivel muy alto de habilidades tecnológicas y sofisticación para no solo diseñar un mecanismo elaborado para generar usuarios continuamente, sino que también para aleatorizar ese comportamiento a escala para evitar sofisticados algoritmos de detección de patrones.

Posible ganancia

Aunque es más complicado de operar y mantener, una vez que el fraude de usuarios falsos tiene éxito presenta ganancias ilimitadas.

A diferencia de los planos de hijacking de atribución, que dependen de usuarios reales, los bots y los device farms no requieren usuarios o dispositivos reales para funcionar.

Falsificar todo el viaje del usuario hace que su operación sea potencialmente ilimitada y que los beneficios sean mucho mayores.

Implicaciones para los negocios

A diferencia de los métodos de hijacking de atribución, con las instalaciones falsas los anunciantes no reciben ningún valor.

Los usuarios son completamente falsos, cualquier interacción realizada dentro de la aplicación está preprogramada para drenar aún más las tasas de CPA del anunciante y causar más daño. Los datos del anunciante, muchas veces, no tienen valor, ya que estos usuarios falsos se mezclan con los reales, haciendo que los esfuerzos de retargeting no tengan sentido.

Hacking del SDK

Una forma de evitar la detección de instalaciones fraudulentas es mediante el ingreso de información falsa en los servidores de los anunciantes por parte de los defraudadores.

El hacking del SDK (o suplantación) es una forma de fraude basado en bots, a menudo realizado por malwares oculto en otra aplicación dentro del dispositivo del usuario.

En el hacking de SDK, los estafadores añaden un código a una aplicación (el atacante) que posteriormente genera clics de anuncios simulados, instala y envía señales de engagement al proveedor de atribución del anunciante en nombre de otra aplicación (la víctima). Cuando tienen éxito, estos bots pueden engañar a un anunciante para que les page por docenas o miles de instalaciones que en realidad son falsas, ya que sus servidores son engañados para que crean que las instalaciones si ocurrieron.

El hacking del SDK es un problema común para los proveedores de atribución con SDK más débiles o una infraestructura de seguridad deficiente.

Lagunas de seguridad simples como un mecanismo de cifrado pobre (más fácil de descifrar) o el uso de la tecnología de código abierto (que les permite a los defraudadores el acceso al código para su análisis) podrían ser una puerta abierta para que los defraudadores manipulen el código de los proveedores de atribución o hagan ingeniería inversa.

Un SDK cifrado y con código cerrado (como el de AppsFlyer) brinda más protección contra la ingeniería inversa y la manipulación del código, ya que no revela el código de manera pública y enmascara la lógica de cifrado, dificultando mucho más su ruptura.

Es importante destacar que ningún método es infalible, ya que los hackers sofisticados pueden hackear cualquier cosa en la que pongan sus sitios. Sin embargo, una mayor seguridad y protección en el código y el nivel de infraestructura minimizan los riesgos y hacen que los intentos de hacking sean una mala inversión para los defraudadores.

Fraude in-app (CPA)

En 2008, la App Store presentó el modelo de promoción de CPI (la forma de promoción dominante para los desarrolladores de aplicaciones), que recompensa a los socios de medios por las instalaciones de aplicaciones generadas.

El modelo de CPI abrió las puertas para instalaciones de fraude, que comenzó a dar un escaso valor de usuarios para los anunciantes. En un intento de reducir los daños del fraude por instalación, se introdujo un nuevo mecanismo de promoción, la CPA (costo por acción).

Los anunciantes (en su mayoría, dentro de la vertical de juegos) comenzaron a asignar eventos in-app clave dentro de sus aplicaciones para medir la LTV (valor de vida útil) del usuario.

- Nivel alcanzado

- Finalización del tutorial

- Compra in-app realizada

Las tasas de la CPA para dichos eventos a menudo ofrecían recompensas más significativas que las de la CPI, ya que reflejaban un usuario involucrado con una LTV y un valor de adquisición más altos. Con el tiempo, más anunciantes de distintas verticales adoptaron el modelo de CPA, suponiendo que brindaría una mejor protección contra el fraude publicitario y que impulsaría un mejor valor para los usuarios.

Sin embargo, como hemos comentado anteriormente, los defraudadores siguen el dinero, y se pusieron al día con el juego de la CPA muy rápidamente. Lo que antes se consideraba como un modelo de promoción libre de fraude ahora está infectado con el fraude publicitario.

Los anunciantes que lograron reducir sus tasas de instalaciones fraudulenta mediante el cambio a la CPA (en su mayoría, las verticales de juegos, compras y viajes) ahora sufren más con bots sofisticados y diseñados específicamente para evitar la detección de instalaciones fraudulentas y atacar los eventos in-app recompensados, aplastando las economías in-app de los anunciantes.

Fraude de compras in-app

Las compras y tiendas in-app son un método habitual de los anunciantes para generar ingresos mediante la venta de bienes reales (mercancías, servicios y productos) o virtuales (recursos para juegos, artefactos, etc.).

La gran mayoría de las aplicaciones tienen modelos comerciales gratuitos o freemium (menos del 4 % de las aplicaciones son pagas), donde la descarga de la aplicación es gratuita y los ingresos se generan con los anuncios y las compras in-app. A menudo, el modelo comercial completo de una aplicación depende de su capacidad para generar estas transacciones a ciertas tasas, y recompensa a los editores en consecuencia cuando logran esos objetivos.

Las tasas de CPS (costo por venta) son las más altas del mercado, ya que reflejan la calidad más alta de usuarios y el ingreso garantizado para el anunciante.

Pueden variar de tasas fijas a porcentajes por cada venta. Los defraudadores harán todo lo posible para controlar esta actividad, porque obtienen una retribución mucho más alta por cada acción exitosa que el CPI y, por lo tanto, requieren menos acciones exitosas para generar ingresos.

A medida que el fraude in-app evoluciona y mejora, el aumento de los intentos de compras fraudulentas in-app también es evidente y afecta todas las principales verticales.

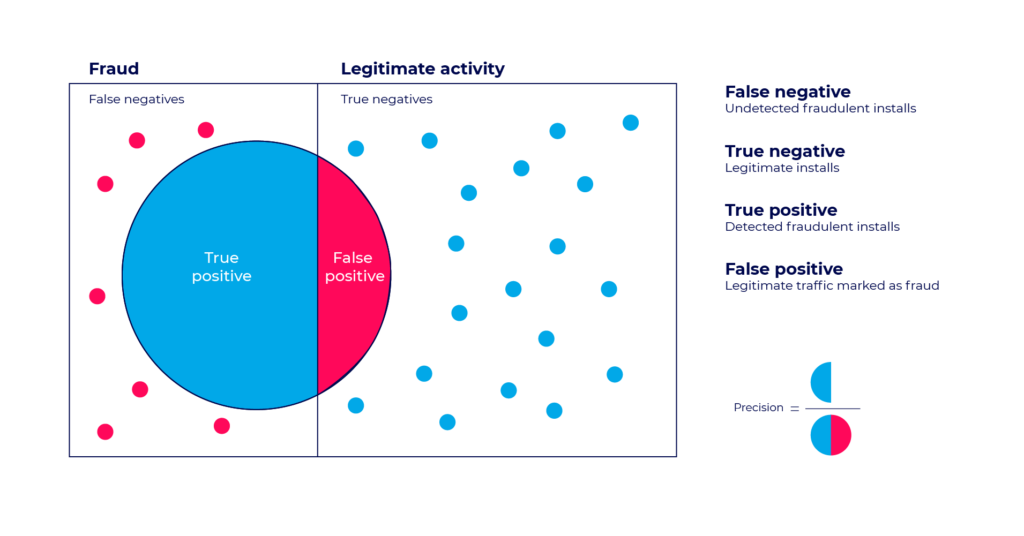

Prueba de falso positivo

Un falso positivo es cuando una instalación legítima se marca como fraude de manera equivocada.

La prueba de falso positivo define el nivel de precisión aceptado para los algoritmos de detección de fraude.

Cuanto más alto sea el nivel de precisión, la detección de fraude será más conservadora. Cuanto más bajo sea el nivel de precisión, el algoritmo será más permisivo. Se detectarán más casos, pero al precio de más casos de falsos positivos.

Mayor precisión = una tasa de falsos positivos más baja.

Aunque el fraude publicitario móvil puede ser muy dañino para el negocio del anunciante, los falsos positivos pueden ser peores, ya que indican casos en los que la instalación se identificó como fraudulenta de manera equivocada.

A diferencia de los casos positivos verdaderos, en los que se identifica fraude real y se exponen y bloquean fuentes fraudulentas, un caso de falso positivo podría penalizar fuentes legítimas. Esto podría afectar la relación del anunciante con los socios de medios de calidad en vez de protegerlo contra socios maliciosos.

Cualquier solución contra el fraude responsable debe mantener una tasa de falsos positivos al mínimo para proteger su integridad y credibilidad al mismo tiempo que protege los intereses del cliente.

Dicho esto, los defraudadores son plenamente conscientes de las intenciones de los proveedores de prevención de fraude de evitar falsos positivos, por lo que mezclan instalaciones legítimas con las fraudulentas de manera intencional. Esto no se hace como un intento de mejorar el tráfico de ninguna forma, sino de encubrirlo para usarlo más tarde como un contraargumento cuando se bloqueen sus actividades.

Fraude publicitario móvil: situación del mercado

Para entender la magnitud del impacto del fraude publicitario móvil, debemos hacer un análisis amplio de las principales verticales de la industria y la clara diferencia entre las aplicaciones de juegos y aquellas que no son de juegos.

A los anunciantes de juegos se los conoce como marketers digitales experimentados que confían altamente en los datos y con mucho conocimiento de cada punto en el viaje de sus usuarios, lo cual deja muy poco margen para que los defraudadores operen.

Los anunciantes de juegos están más concentrados en los usuarios involucrados que en buscar volúmenes altos de instalación. Esto se traduce en tasas de costo por instalación (CPI) bastante más bajas que se complementan con una estructura sofisticada de costo por acción (CPA) e in-app.

Esta estructura estimula a los anunciantes a entregar usuarios de calidad que se involucren con las aplicaciones y tiene como resultado una tasa de instalación fraudulenta muy baja de apenas un 3,8%.

Sin embargo, no significa que las aplicaciones de juegos sean inmunes al fraude, ya que los defraudadores han comenzado a cambiar el foco de atención hacia estos eventos de CPA in-app, con una presencia creciente de fraude in-app en las mediciones interanuales.

Del otro lado de la escala de instalaciones fraudulenta podemos encontrar varias verticales que no son de juegos, específicamente las aplicaciones de finanzas.

La alta presencia de instalaciones fraudulentas en las aplicaciones de finanzas se puede asociar con varios factores, como:

- Presupuestos de marketing a gran escala

- Menor consciencia de los KPI digitales, al ser firmas de inversión o bancos establecidos que dan sus “primeros pasos” en la publicidad digital

- El promedio de tasas de CPI más alto del mercado

Las aplicaciones de viajes y compras no se quedan atrás, y también sufren tasas de instalaciones fraudulentas significativas devido a sus CPIs y presupuestos de marketing relativamente altos. Sin embargo, estas verticales en general están más familiarizadas con los KPI en línea, gracias a su experiencia en la operación en línea desde el inicio de los escritorios.

La tasa media de instalaciones fraudulentas de aplicaciones que no son de juegos en la actualidad es de un 31,8%, lo que significa que una de cada tres instalaciones de aplicaciones es fraudulenta.

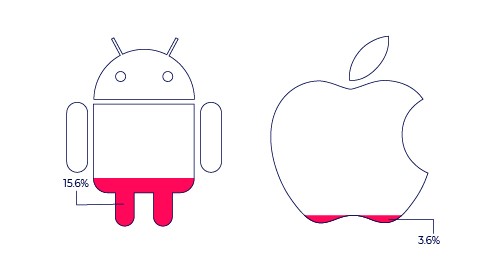

iOS vs. Android

Cuando se analiza la instalación fraudulenta de aplicaciones por sistema operativo, el iOS de Apple es significativamente menos vulnerable, mientras que los usuarios de Android sufren tasas de instalación fraudulenta 6 veces más altas.

iOS de Apple adopta la técnica de jardín amurallado, que incluye un proceso de selección estricto de las aplicaciones que intentan acceder a su tienda y, por lo tanto, crea un entorno más seguro para sus usuarios. Sin embargo, los dispositivos con iOS igual sufren intentos de fraude por inundación de clics, ya que esta táctica de fraude evita las defensas establecidas por la tienda.

Android, por el otro lado, opera un SO (sistema operativo) abierto para todos, lo que atrae a los defraudadores que buscan oportunidades y lagunas para explotar.

A diferencia de los dispositivos de Apple, los dispositivos con Android también le permiten a los usuarios la descarga de aplicaciones fuera de la tienda.

Estas aplicaciones se encuentran fuera de las tiendas de aplicaciones tradicionales (Google Play y App Store) y ofrecen la versión del APK simplificada de la aplicación que se muestra a los usuarios.

Las tiendas están abiertas para todos, sin NINGÚN proceso de filtrado y, muchas veces, se infectan con aplicaciones maliciosas. Todo esto aumenta la tasa de instalación fraudulenta de Android, dado que las aplicaciones que están fuera de la tienda a menudo facilitan las operaciones fraudulentas inyectando malwares y adwares en los dispositivos, sin el conocimiento ni el consentimiento de los usuarios.

Detección posterior a la atribución

Los intentos de detección de fraude deben ir más allá del punto de atribución de la instalación, ya que los intentos de fraude en los últimos años comenzaron a apuntar cada vez más a los eventos in-app.

Los métodos de fraude evolucionan constantemente y se adaptan a las soluciones antifraude, mejorando su capacidad para llevar a cabo esquemas de fraude de instalación al evitar la lógica de detección de fraude de instalación. Además, los defraudadores dirigen cada vez más su atención a objetivos de CPA más lucrativos en lugar de centrarse únicamente en las tasas de CPI, aplicando nuevos métodos diseñados específicamente para evitar los métodos estándar de detección de fraude de instalación.

Estos nuevos métodos solo se pueden identificar retrospectivamente, después de que se haya atribuido la instalación.

De esta forma, los métodos de fraude más recientes se pueden eliminar asignándolos a nuevos grupos y patrones fraudulentos que quizás no eran tan conocidos en el momento de la atribución inicial.

Las instalaciones que ayudaron a establecer estas nuevas lógicas pueden rechazarse después de haber sido atribuidas a fuentes fraudulentas. Esto solo se puede hacer retrospectivamente cuando el grupo haya alcanzado una importancia estadística suficiente para etiquetarla correctamente como fraude.

Un antiguo y erróneo concepto afirma que todos los intentos de fraude pueden y deben identificarse y/o bloquearse en tiempo real. Sin embargo, la solución única de AppsFlyer de detección del fraude posterior a la atribución descubrió que al menos el 18% de los intentos de fraude, en promedio, solo se pueden identificar después del punto de atribución, lo que expone otro punto ciego del mercado.

Estas son instalaciones fraudulentas que no se hubieran detectado sin una capa adicional de protección retrospectiva.

Exposición financiera

Medir con precisión el impacto financiero del fraude publicitario móvil es difícil, ya que las consecuencias comerciales específicas por anunciante varían.

Sin embargo, se puede calcular la exposición financiera al fraude en un periodo determinado (la cantidad de actividad de marketing expuesta a intentos de fraude). AppsFlyer mide la mayoría definitiva de la actividad de marketing móvil en todo el mundo a fin de garantizar que los datos sean confiables para obtener un estimado preciso.

Se estima que, en 2019, unos $4.800 millones de dólares estuvieron expuestos al fraude publicitario móvil.

La estimación actual para el primer semestre de 2020 es de: $1.600 millones.

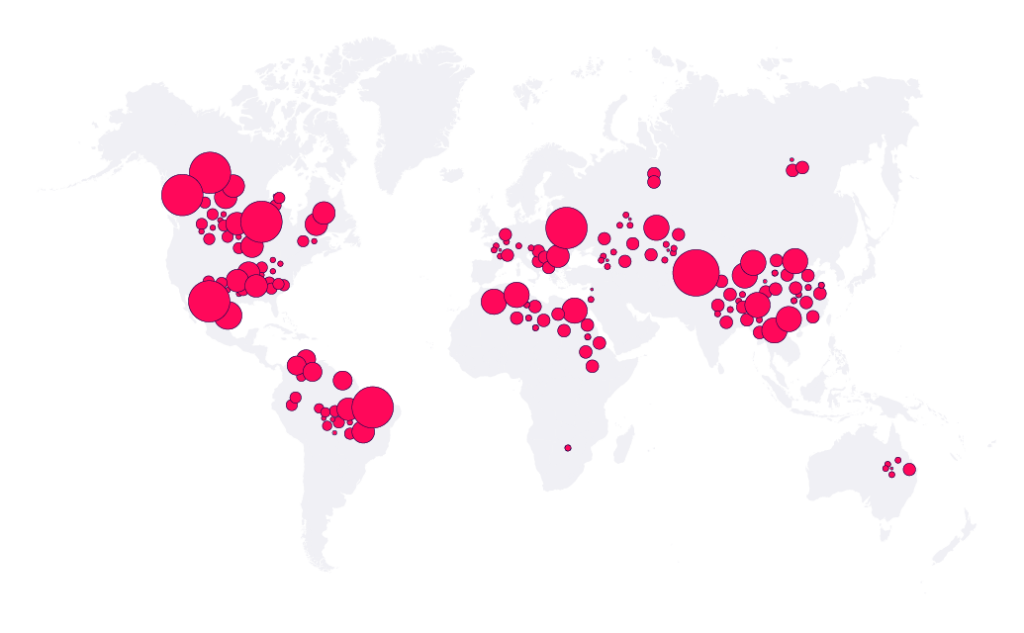

Crisis global

Si bien algunos pueden asociar el fraude con un problema específico de la región, esto no podría estar más lejos de la verdad.

Recuerda la afirmación al inicio de esta guía: es probable que donde hay dinero haya fraude.

Y se puede ganar mucho dinero con el fraude publicitario móvil en todo el mundo.

Los mercados en desarrollo, con menos avances tecnológicos, a menudo están menos regulados que otros mercados más desarrollados y, por lo tanto, son el terreno ideal para las operaciones fraudulentas. Sin embargo, a través de emuladores, proxies VPN y otras herramientas tecnológicas, las fronteras se vuelven irrelevantes, lo que permite a los defraudadores el acceso fácil a cualquier país.

Algunos mercados más desarrollados, como los de los Estados Unidos, Canadá y Alemania, pueden tener tasas de instalación fraudulenta más bajas que otros.

Sin embargo, a menudo estos mercados poseen la mayoría de los presupuestos de marketing a nivel global.

Esto significa que el impacto financiero en los mercados desarrollados con tasas de fraude más bajas podría ser incluso mayor que en los mercados en desarrollo, con tasas de fraude más altas y menos atención en el marketing.

Una mayor accesibilidad en dispositivos móviles, economías desarrolladas y una cultura global de consumo son factores clave que hacen que el fraude publicitario móvil, específicamente, y el fraude publicitario en línea, en general, causen una crisis global.

Hallazgos clave

- El fraude publicitario móvil es un problema existente en la industria que no deja de crecer y que es el responsable del desperdicio de miles de millones de dólares anualmente.

- Los defraudadores son inventivos y creativos. Sus métodos evolucionan con el tiempo para adaptarse y evitar los mecanismos de defensa y las normativas de la industria contra el fraude.

- Si bien el fraude publicitario móvil se divide en dos categorías, los métodos en esas categorías pueden variar en términos de metodología, tecnología y escala.

- El fraude es un negocio. Los defraudadores están impulsados por el ROI y siguen al dinero donde sea que esté.

- El fraude publicitario móvil no se limita a puntos específicos en la trayectoria de los usuarios. Tampoco se limita a verticales o países específicos. Donde sea que haya una oportunidad, el fraude estará allí.

- Una solución avanzada y sofisticada contra el fraude publicitario móvil es una necesidad en el ecosistema de hoy.

Una infraestructura sólida y segura, combinada con una solución adaptable para la identificación y el bloqueo de los métodos de fraude actuales y nuevos, es un requisito para toda iniciativa de marketing en línea a gran escala.