Вступление

Ущерб от фрода в мобильной рекламе по всему миру составляет миллиарды долларов. Для того чтобы правильно оценить самую большую угрозу онлайн-индустрии, мы должны учитывать как прямые, так и косвенные последствия мошенничества.

Прямое последствие фрода – это истощение рекламных бюджетов, которые уходят на фейковых пользователей. Однако косвенное воздействие представляет собой еще большую опасность, поскольку в долгосрочной перспективе фрод негативно влияет на маркетинговые решения, распределение бюджетов и тартетинг аудиторий.

Чтобы приступить к решению проблемы фрода, маркетологи должны хорошо изучить не только терминологию мошенничества, но и менталитет злоумышленников. Эти знания могут приостановить и, возможно, устранить постоянно растущую угрозу фрода.

Наше всеобъемлющее руководство расскажет не только обо всех тонкостях мошенничества в онлайн-рекламе, особенно на мобильных каналах, но и продемонстрирует эволюцию фрода. Ниже представлены темы, которые будут охвачены в данном руководстве:

- Базовая терминология фрода;

- Признаки и последствия рекламного фрода в мобайле;

- Эволюция рекламного фрода в мобайле;

- Профиль мошенника;

- Распространенные методы фрода;

- Анализ ведущих вертикалей и текущего состояния рынка

Мошенничество в мобильной рекламе в ближайшее время не исчезнет. Чтобы грамотно решить эту проблему, ее нужно глубоко изучить. Только тогда мы сможем засучить рукава и начать отсеивать фрод из маркетинговой деятельности, защищая наши бюджеты.

Чем выше информированность, тем лучше мы подготовлены к решению этой задачи.

Что такое фрод в мобильной рекламе

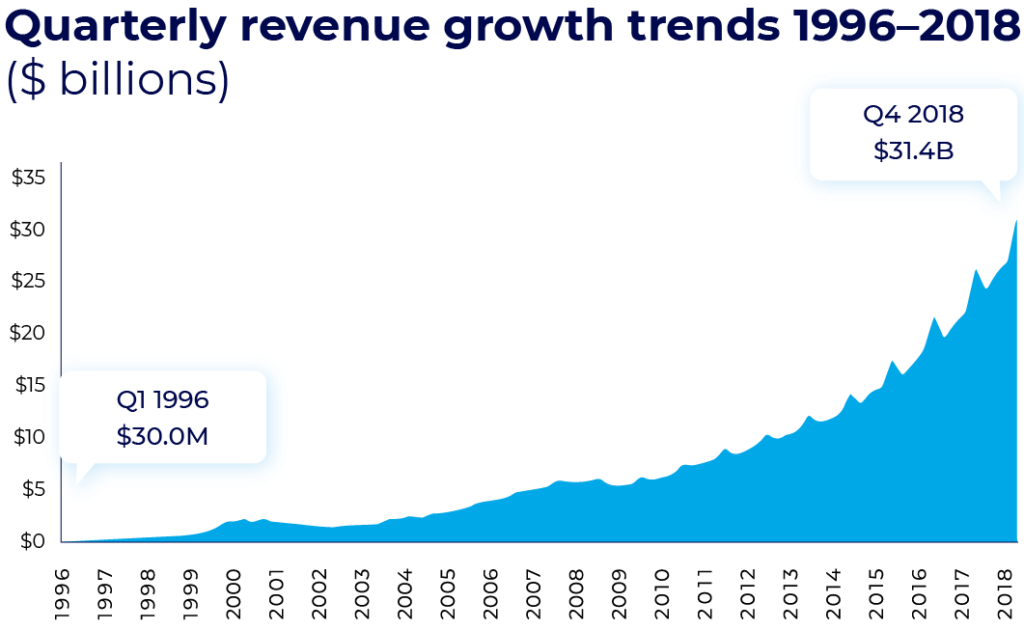

Онлайн-реклама процветает.

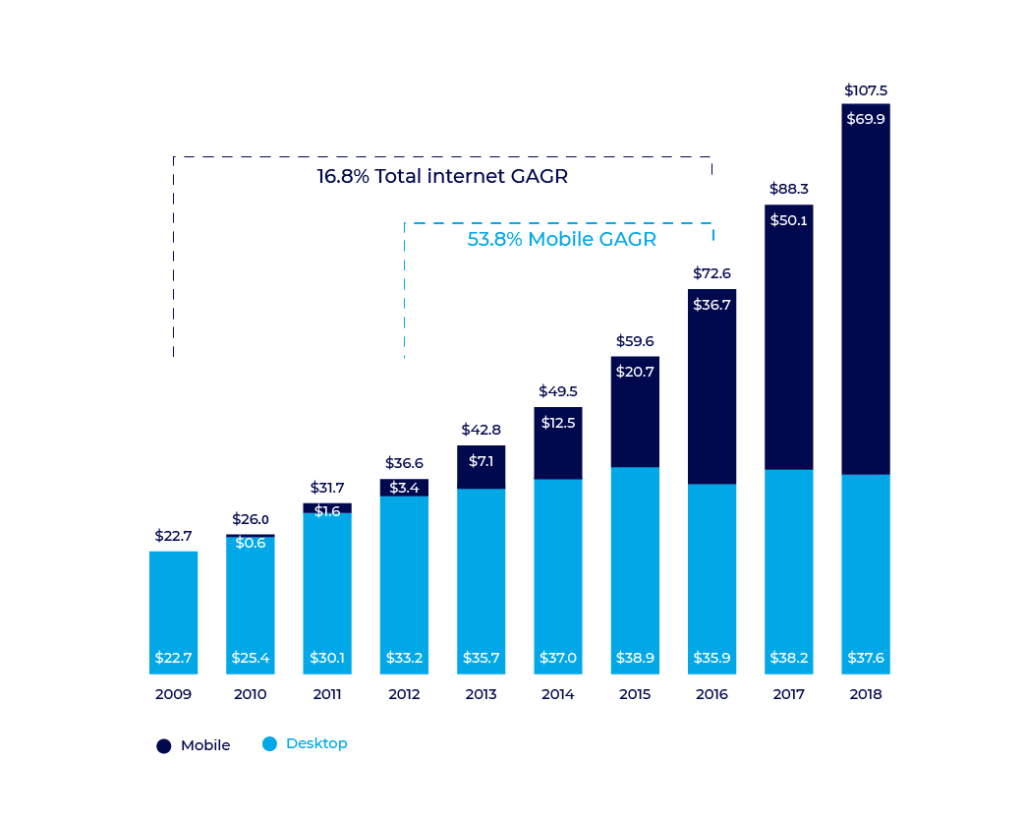

Рекламная индустрия вкладывает миллиарды долларов в рекламу на разных каналах, и с каждым годом эти цифры растут.

С того момента, как интернет появился в каждом доме, онлайн-реклама стала основным способом монетизации. Во многих смыслах, веб-сайты и приложения стали прибыльным бизнесом благодаря цифровой рекламе.

По мере увеличения охвата онлайн-каналов, рекламодатели стали выделять более значительные бюджеты на рекламу. Это было сделано для того, чтобы настроить таргетинг на правильную целевую аудиторию, с учетом интересов и поведения пользователей.

Наряду с ростом рекламных бюджетов неуклонно развивается рекламное мошенничество, стремящееся присвоить часть этих средств себе.

Предполагаемый масштаб и ущерб от рекламного мошенничества варьируется в зависимости от источника. По текущим оценкам ущерб составляет от 6,5 до 19 млрд долларов в год (eMarketer).

Приведенный выше числовой разброс подчеркивает сложность точной оценки истинного ущерба от рекламного мошенничества.

Методы мошенничества в рекламе постоянно совершенствуются, используя новые технологии в своих интересах.

Что такое мошенничество в мобильной рекламе?

Фрод – это общий термин, использующийся для описания мошенничества. Этот термин можно применить к любой отрасли или типу транзакции.

Мошенники не притязательны в выборе индустрии или вертикали – их махинации затрагивают любую экосистему, из которой они могут извлечь незаконную прибыль, нарушив базовые правила и стандарты.

Где есть деньги – там, скорее всего, будет мошенничество.

Чтобы понять, что означает фрод в мобильной рекламе и избежать путаницы, давайте сначала разберемся с другими видами мошенничества:

Фрод

Тип мошеннической бизнес-модели, основанной на обещании дохода в обмен на товары, и использующей ложную рекламу или ложную информацию. Данный тип мошенничества не обязательно использует онлайн-инструменты в своих махинациях.

Примеры:

Онлайн-фрод

Тип мошеннической бизнес-модели, использующей онлайн-инструменты (email, соц.сети, SMS и т.д.) и направленной на то, чтобы добиться от пользователя совершения какого-либо действия (такого как клик на вредоносную ссылку, обмен информацией, установка вредоносной программы и т.д.) и получения материальной выгоды в результате этого действия.

Например:

Фрод в онлайн-рекламе

Тип мошенничества с онлайн-рекламой с целью незаконного получения рекламных бюджетов. CPM, CPA, CPS и другие рекламные модели подвергаются различным манипуляциям для имитации показов, кликов, продаж и даже пользователей.

Примеры:

- Ad stacking

- Клик-фрод

- Веб-сайт спуфинг

Фрод в мобильной рекламе

Подкатегория рекламного фрода, осуществляемого через различные мобильные устройства, такие как смартфоны и планшеты. Данный тип фрода затрагивает два канала:

Мобильный веб: веб-браузер, расположенный на мобильных устройствах

Мобильное приложение: пространство мобильного приложения.

Примеры:

- Перехват установок

- Взлом SDK

- Фермы мобильных устройств

Практическое руководство по рекламному фроду для мобильных маркетологов

Ущерб от фрода в мобильной рекламе по всему миру составляет миллиарды долларов. Для того чтобы правильно оценить самую большую угрозу онлайн-индустрии, мы должны учитывать как прямые, так и косвенные последствия мошенничества.

Прямое последствие фрода – это истощение рекламных бюджетов, которые уходят на фейковых пользователей. Однако косвенное воздействие представляет собой еще большую опасность, поскольку в долгосрочной перспективе фрод негативно влияет на маркетинговые решения, распределение бюджетов и тартетинг аудиторий.

Чтобы приступить к решению проблемы фрода, маркетологи должны хорошо изучить не только терминологию мошенничества, но и менталитет злоумышленников. Эти знания могут приостановить и, возможно, устранить постоянно растущую угрозу фрода.

Наше всеобъемлющее руководство расскажет не только обо всех тонкостях мошенничества в онлайн-рекламе, особенно на мобильных каналах, но и продемонстрирует эволюцию фрода. Ниже представлены темы, которые будут охвачены в данном руководстве:

- Базовая терминология фрода;

- Признаки и последствия рекламного фрода в мобайле;

- Эволюция рекламного фрода в мобайле;

- Профиль мошенника;

- Распространенные методы фрода;

- Анализ ведущих вертикалей и текущего состояния рынка

Мошенничество в мобильной рекламе в ближайшее время не исчезнет. Чтобы грамотно решить эту проблему, ее нужно глубоко изучить. Только тогда мы сможем засучить рукава и начать отсеивать фрод из маркетинговой деятельности, защищая наши бюджеты.

Чем выше информированность, тем лучше мы подготовлены к решению этой задачи.

Список глав

Что такое фрод в мобильной рекламе

Онлайн-реклама процветает.

Рекламная индустрия вкладывает миллиарды долларов в рекламу на разных каналах, и с каждым годом эти цифры растут.

С того момента, как интернет появился в каждом доме, онлайн-реклама стала основным способом монетизации. Во многих смыслах, веб-сайты и приложения стали прибыльным бизнесом благодаря цифровой рекламе.

По мере увеличения охвата онлайн-каналов, рекламодатели стали выделять более значительные бюджеты на рекламу. Это было сделано для того, чтобы настроить таргетинг на правильную целевую аудиторию, с учетом интересов и поведения пользователей.

Наряду с ростом рекламных бюджетов неуклонно развивается рекламное мошенничество, стремящееся присвоить часть этих средств себе.

Предполагаемый масштаб и ущерб от рекламного мошенничества варьируется в зависимости от источника. По текущим оценкам ущерб составляет от 6,5 до 19 млрд долларов в год (eMarketer).

Приведенный выше числовой разброс подчеркивает сложность точной оценки истинного ущерба от рекламного мошенничества.

Методы мошенничества в рекламе постоянно совершенствуются, используя новые технологии в своих интересах.

Что такое мошенничество в мобильной рекламе?

Фрод – это общий термин, использующийся для описания мошенничества. Этот термин можно применить к любой отрасли или типу транзакции.

Мошенники не притязательны в выборе индустрии или вертикали – их махинации затрагивают любую экосистему, из которой они могут извлечь незаконную прибыль, нарушив базовые правила и стандарты.

Где есть деньги – там, скорее всего, будет мошенничество.

Чтобы понять, что означает фрод в мобильной рекламе и избежать путаницы, давайте сначала разберемся с другими видами мошенничества:

Фрод

Тип мошеннической бизнес-модели, основанной на обещании дохода в обмен на товары, и использующей ложную рекламу или ложную информацию. Данный тип мошенничества не обязательно использует онлайн-инструменты в своих махинациях.

Примеры:

Онлайн-фрод

Тип мошеннической бизнес-модели, использующей онлайн-инструменты (email, соц.сети, SMS и т.д.) и направленной на то, чтобы добиться от пользователя совершения какого-либо действия (такого как клик на вредоносную ссылку, обмен информацией, установка вредоносной программы и т.д.) и получения материальной выгоды в результате этого действия. Например:

Фрод в онлайн-рекламе

Тип мошенничества с онлайн-рекламой с целью незаконного получения рекламных бюджетов. CPM, CPA, CPS и другие рекламные модели подвергаются различным манипуляциям для имитации показов, кликов, продаж и даже пользователей.

Примеры:

Фрод в мобильной рекламе

Подкатегория рекламного фрода, осуществляемого через различные мобильные устройства, такие как смартфоны и планшеты. Данный тип фрода затрагивает два канала:

Мобильный веб: веб-браузер, расположенный на мобильных устройствах

Мобильное приложение: пространство мобильного приложения.

Примеры:

Мошеннический или невалидный?

Следует различать мошеннический и невалидный трафик.

Мошенничество с рекламой в интернете преднамеренно манипулирует действиями пользователя на пути к конверсии для кражи рекламных бюджетов. Невалидный трафик – это трафик, который, так или иначе, не соответствует правилам кампании и ожиданиям рекламодателя.

Примеры:

- Неправильный геотаргетинг

- Нежелательные источники трафика (трафик с сайтов “для взрослых”, стимулированный трафик и т. д.)

- Превышение лимитов рекламной кампании

- Неправильные спецификации или форматы рекламы

Терминология мобильной рекламы

Органический пользователь – пользователь, который самостоятельно устанавливает и запускает приложение без участия рекламы в процессе установки.

Неорганический пользователь – это пользователь, который устанавливает и запускает приложение после взаимодействия с рекламой.

Поставщик атрибуции – это платформа, осуществляющая измерения и являющаяся связующим звеном между рекламодателями и паблишерами. Поставщик атрибуции измеряет показатели кампании рекламодателя с помощью ссылок атрибуции и уведомляет рекламодателя и паблишера о наличии неорганических установок с помощью постбэков.

Рекламное объявление – реклама приложения рекламодателя, представленная на платформе паблишера.

Показ рекламы – измеренное количество просмотров рекламы.

Клик по рекламе – измеренное вовлечения в виде клика на рекламу.

Установка – загрузка приложения из магазина приложений на устройство пользователя.

Запуск – первый запуск приложения на устройстве пользователя – официальная установка приложения будет атрибутирована только после первого запуска приложения.

Событие в приложении – измеряемый контрольный показатель в приложении (достижение определенного уровня, покупки в приложении и т. д.).

Покупка из приложения – виртуальные или физические товары, приобретенные через приложение.

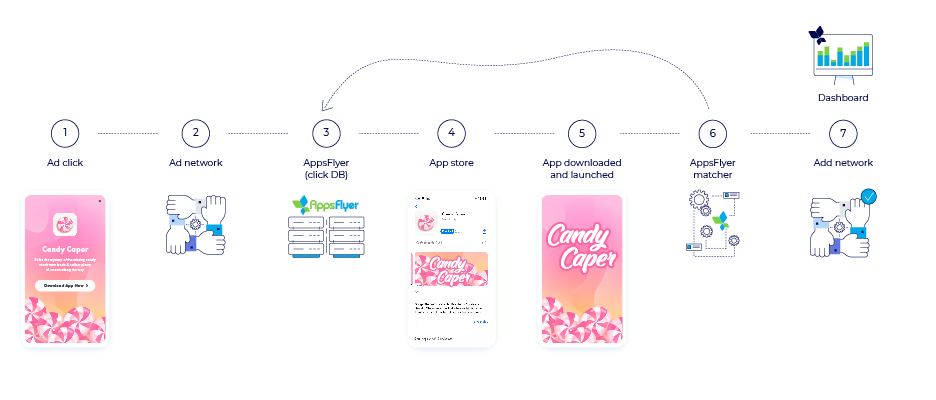

Что такое мобильная атрибуция

- Пользователь нажимает на рекламу, которая появляется на его мобильном устройстве.

- Медиа-партнер, разместивший рекламу, регистрирует этот клик, а пользователь перенаправляется в соответствующий магазин приложений в зависимости от ОС своего устройства.

- Затем этот клик регистрируется поставщиком атрибуции.

- Пользователь попадает в App Store и загружает приложение.

- Пользователь запускает приложение в первый раз.

- Поставщик атрибуции сопоставляет данные установки приложения с данными о кликах, пытаясь определить, является ли пользователь органическим или нет.

- После того как соответствие между взаимодействием с рекламой и установкой приложения зафиксировано, пользователь квалифицируется как неорганический. Атрибуция за установку припишется на соответствующего медиа-партнера и будет отображена на дэшборде рекламодателя.

Выше приведено упрощенное объяснение того, как работает базовая «атрибуция по последнему клику».

Этот метод мобильной атрибуции был впервые представлен AppsFlyer в 2011 году и с тех пор стал стандартной моделью измерения атрибуции в отрасли.

Узнайте больше о мобильной атрибуции.

Мошенники будут пытаться выявлять и использовать любые лазейки, сбои и другие возможности в этом процессе.

Основы фрода в мобильной рекламе

Фрод в мобильной рекламе сказывается на каждом аспекте маркетинговых действий рекламодателя, затрагивая как текущую, так и будущую деятельность.

Потерянные бюджеты

Прямой финансовый ущерб является наиболее очевидным последствием мошенничества. Согласно последнему исследованию AppsFlyer, 15% глобальных расходов на мобильную рекламу уходит в руки мошенников.

Эти потерянные бюджеты могли бы принести пользу рекламодателям, если бы они были разумно инвестированы в другие прибыльные каналы.

Загрязненные данные

Мошенничество может привести рекламодателей к инвестированию и реинвестированию в «плохие» медиа-каналы из-за загрязнения анализируемых данных.

Как только мошенничество проникает в данные, становится почти невозможно отличить реальных пользователей от фейковых, а органических пользователей от платных.

И что в итоге? Данные рекламодателя становятся загрязненными и ненадежными.

Истощенные ресурсы

Помимо всего прочего, мошенничество – это огромная трата времени и человеческих ресурсов. Целые команды проводят бесчисленные часы, работая над сверкой данных и выискивая аномалии.

Влияние на экосистему

Рекламодатели – не единственные, на кого влияют украденные рекламные бюджеты. Мошенничество наносит ущерб всем субъектам и игрокам в рамках маркетинговой экосистемы.

Поставщики маркетинговых технологий

Поставщики Mar-Tec развивают свой бизнес исходя из “здоровых” рекламных бюджетов.

Поскольку мошенничество поглощает больше маркетинговых бюджетов, рекламные предприятия становятся менее прибыльными. Mar-tec компании, которые в значительной степени зависят от рекламных бюджетов, сталкиваются с уменьшением маркетинговой деятельности.

От этого страдают обе стороны, поскольку маркетинговые решения часто помогают рекламодателям лучше измерять свою активность, оптимизировать кампании и даже защищать их от мошенничества.

Медиа-партнеры (рекламные сети)

Мошенники используют сложность экосистемы и наличие в ней множества посредников, чтобы оставаться незамеченными, причем многие рекламные сети даже не знают о мошенничестве, загрязняющем их трафик.

Отсутствие защиты от мошенничества может привести к потере репутации рекламной сети и поставить на карту будущий бизнес с ведущими рекламодателями, поскольку рекламные бюджеты смещаются в сторону SRN, которые обеспечивают более чистый трафик.

Более того, сети часто теряют атрибуцию за предоставленных качественных пользователей из-за мошеннической модели “hijacking” (перехват кликов).

Паблишеры

Владельцы высококлассных приложений и веб-сайтов в значительной степени полагаются на прибыль, получаемую от монетизации трафика.

Тип мошенничества, называемый DNS-спуфинг, направлен на то, чтобы напрямую красть доходы из медиа-источников, маскируясь под их трафик, – искусственно вставляя свое имя домена в ссылки атрибуции. Эти действия скрывают поддельный или низкокачественный трафик, купленный по низкой цене и перепроданный через рекламные биржи.

Индикаторы фрода в мобильной рекламе

Подобно другим преступлениям, мошенничество в мобильной рекламе также имеет свои признаки, которые позволяют его выявить.

Данные, собранные поставщиками атрибуции, могут быть проанализированы для выявления аномалий в поведении пользователей, датчиков устройств и многого другого. Это может дать представление о легитимных моделях поведения, и, на их основании – выявить аномальные паттерны.

Поскольку большую роль здесь играет анализ данных, наличие большой базы данных позволяет выявлять мошеннические шаблоны быстрее и эффективнее.

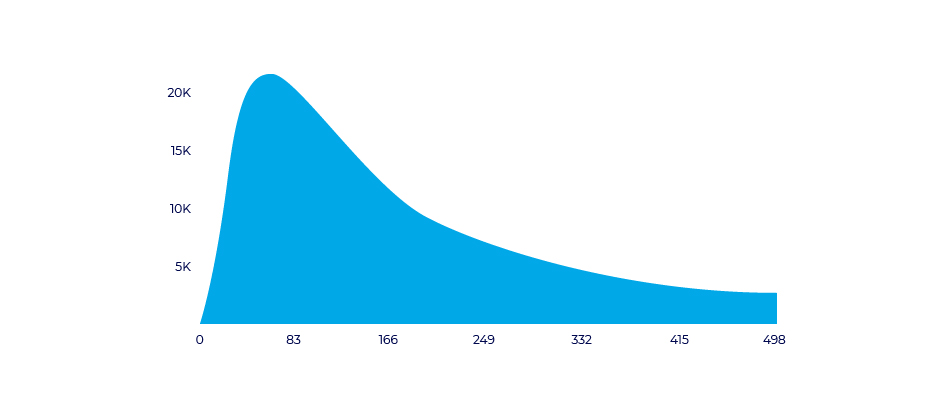

CTIT

Время от клика до установки измеряет гамма-распределение между временными метками на пути пользователя – между первым взаимодействием с рекламой и первым запуском приложения. CTIT может быть использовано для выявления различных случаев фрода, основанного на кликах.

- Короткий показатель CTIT (менее 10 секунд): вероятность перехвата установок

- Длинный показатель CTIT (24 часа и более): вероятность клик-флудинга

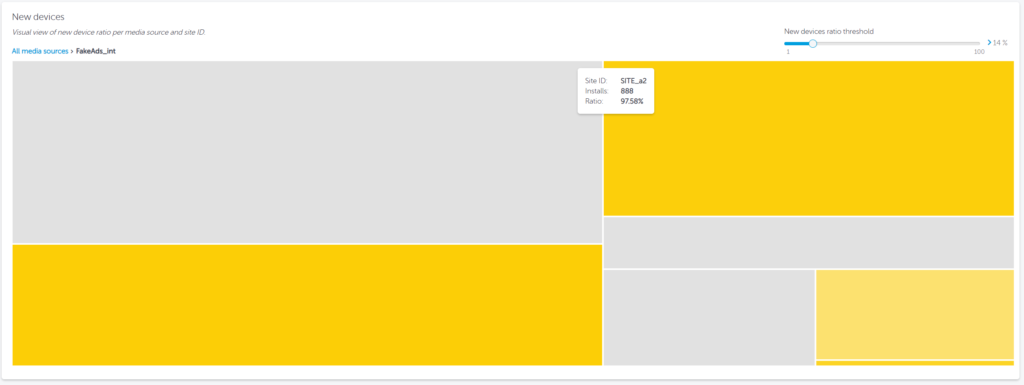

Коэффициент новых устройств (NDR)

NDR отражает процент новых устройств, установивших приложение рекламодателя. Наличие новых устройств не является аномалией, это могут быть новые пользователи, установившие ваше приложение или существующие пользователи, которые поменяли девайс, однако необходимо обращать внимание на приемлемый диапазон NDR при установке. Манипуляции с переустановкой ID устройства очень характерны для мошенничества, осуществляемого фермами устройств.

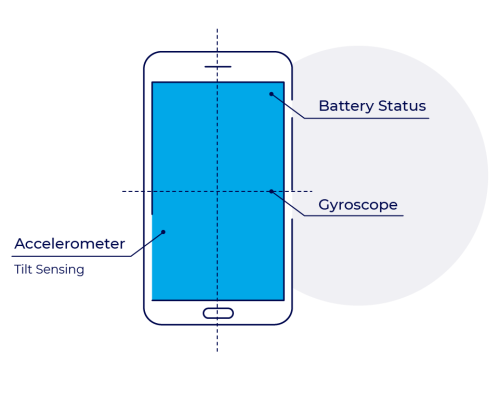

Сенсоры девайсов

Анализ биометрического поведения основан на сенсорных индикаторах, расположенных на батарее устройства в зависимости от угла и т.д. Эти индикаторы помогают создать профиль каждой установки, анализируя устройство и поведение пользователя, и соответствие этих параметров нормальному поведению реальных пользователей.

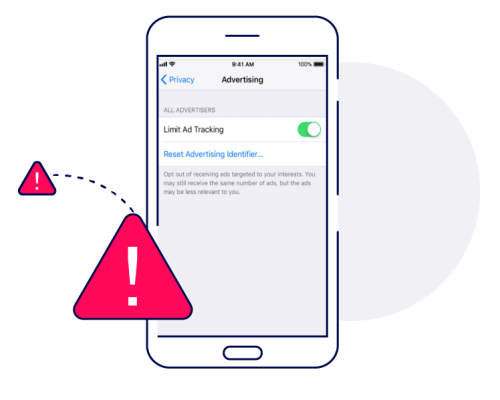

Ограничение отслеживания рекламы

Limit Ad Tracking – это функция конфиденциальности, которая позволяет пользователям ограничивать доступ рекламодателей к данным о действиях, совершаемых на их устройствах. Когда пользователь подключает LAT, рекламодатели получают пустой ID устройства. Мошенники пытаются замаскировать свои схемы путем подключения функции LAT на своих устройствах. Этот KPI актуален только для рекламных идентификаторов Google и IOS. Amazon, Xiaomi и многие другие используют иные идентификаторы.

Коэффициент конверсии

Коэффициент конверсии описывает переход от одного действия в другое, например, переход от показа рекламы к кликам, от кликов к установкам, а от установок к активным пользователям. Как показывает практика, если коэффициент конверсии слишком хорош, чтобы быть правдой, вероятно, так оно и есть.

Искусственный интеллект

Искусственный интеллект стал распространенным инструментом мониторинга фрода, поскольку он позволяет масштабное применение логики выявления мошенничества. AI помогает обнаружить случаи, которые человек просто не в состоянии отследить. Алгоритм машинного обучения (Байесовские сети), в сочетании с большой базой данных мобильной атрибуции, обеспечивают эффективное и точное выявление фрода.

Профиль мошенника

Говоря о профиле мошенников, важно отметить неправильное восприятие фрода на рынке.

Многие маркетологи считают, что мошенники осуществляют свои нелегальные операции из специальных тайных убежищ. Мошенника часто считают хакером в толстовке или в маске.

Обычная мошенническая операция может казаться совершенно легитимной. Использование различных ботов, эмуляторов и других вредоносных инструментов называется не мошенничеством, а «продуктами» или «программными релизами».

Такие компании осуществляют свою деятельность из модных офисов, и предлагают своим работниками пенсионные программы и социальные льготы. Они нанимают опытных инженеров и бизнес-аналитиков, поскольку им нужно разработать “продукты”, которые способны обойти защиту на стороне “жертвы”.

Чтобы эффективно справиться с проблемой рекламного мошенничества, мы должны сначала признать, что люди, которые ею занимаются, столь же технологически подкованы и дальновидны, как и те, кто пытается их остановить.

Другое распространенное заблуждение заключается в том, что мошенничеством обычно занимаются рекламные сети и вредоносные медиа-источники. Это не всегда так: мошенничество может принимать разные формы и скрываться за структурами индустрии.

Фрод со стороны рекламодателей

Роли в онлайн-индустрии динамичны, и любой участник может в любой момент выступать в качестве рекламодателя, паблишера или посредника. Вредоносные приложения, содержащие малвер или рекламное ПО, должны охватывать большую аудиторию, а для этого им нужны маркетинговые кампании.

Эти приложения изначально не вызывают никаких подозрений, их цель – инициировать и поддерживать мошенническую активность после того как они будут установлены на девайс пользователя. Очень важно внимательно изучать каждое приложение, обращая внимание на внутренний интерфейс и разрешения.

Фрод со стороны посредника

Посредником может стать любой субъект, связывающий рекламодателя и паблишера. Посредники могут осуществлять мошеннические схемы самыми разными способами, например, с помощью домен-спуфинга, при котором посредник вносит изменения в домен паблишера или в приложение с целью повысить их привлекательность и, соответственно, увеличить стоимость CPI. Другая схема – это стэкинг (наслоение) рекламы, при котором одно рекламное место может размещать несколько приложений одновременно, но показывать только одно из них.

Фрод со стороны паблишеров

Паблишеры сами могут инициировать фрод с помощью разнообразных тактик, которые помогают повысить ценность определенного медиа-элемента. Паблишер может приводить в действие ботов, которые будут имитировать постоянную активность в приложении и генерировать показы рекламы. Эти боты могут даже создавать клики и активность в событиях приложения. Тактика показа рекламы очень популярна у некоторых паблишеров, поскольку таким образом они пытаются «выжать» как можно больше из своего медиа-предложения, используя невалидное размещение рекламы и ложное представление о качестве сети.

Пользовательский фрод

В условиях, когда абсолютное большинство приложений можно скачать бесплатно, экономика приложений основана на том, чтобы превратить бесплатных пользователей в платящих, причем это нужно сделать в определенные сроки. Пользовательский фрод происходит тогда, когда пользователи пытаются обмануть структуру экономики, чтобы воспользоваться ее услугами бесплатно. Эти действия варьируются от ботов в игровых приложениях до «разблокирования» ограничений на свайпы. Таким образом, обходя порядок действий, предусмотренный разработчиком приложений, пользователи нарушают модель монетизации приложения.

Распространенные инструменты фрода

Мошенники – креативны и изобретательны, они постоянно совершенствуют свои методы.

Обычные легитимные инструменты, используемые разработчиками, рекламодателями и пользователями, могут стать орудием мошеннической деятельности.

Эмуляторы устройств

Эмуляторы устройств – это распространенный инструмент легитимных разработчиков игр, которым они пользуются для создания виртуальной среды устройства, чтобы протестировать различные функции приложения. Мошенники используют эмуляторы для симуляции большого числа мобильный устройств и создания ложных интеракций с рекламой и приложениями. Эмуляторы можно легко установить и воссоздать имитацию большого числа устройств и пользователей с помощью ботов и скриптов.

VPN-прокси

VPN осуществляет маршрутизацию интернет-соединения устройства посредством приватного VPN сервера, а не с помощью поставщика интернет-услуг. Когда происходит передача данных, они передаются не с устройства, а с VPN. Мошенники часто используют этот инструмент, чтобы замаскировать свои действия и спрятать IP-адреса во избежание внесения в черный список. Это вынуждает рекламодателя думать, что вовлечение произошло в нужной локации.

Malware

Малвер – это вредоносная программа, созданная для того, чтобы причинить вред устройству, клиенту или компьютерной сети. Мошенники создают и разрабатывают различные типы малвера. Эти разработки помогают проникать в устройства и серверы, фальсифицировать данные и манипулировать рекламодателями и пользователями с помощью бреши в системе безопасности.

Эволюция мошенничества

Мошенничество всегда было частью индустрии онлайн-рекламы. Пока существовала возможность заработать деньги, мошенничество было неотъемлемой частью рекламного уравнения.

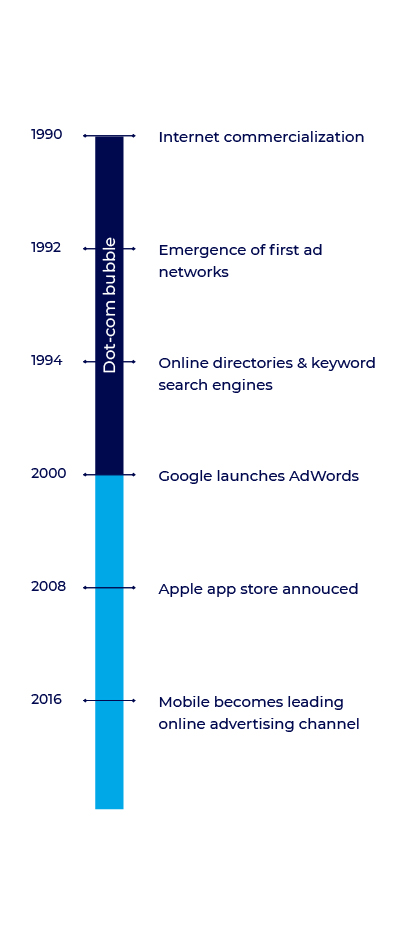

Посреднические рекламные сети начали появляться в начале 1990-х годов, чтобы помочь связать рекламодателей с веб-сайтами.

Бум интернет-компаний в 90-х значительно увеличил число паблишеров, что открыло двери многим рекламным сетям. Кроме того, первые директории, такие как Yahoo! и ключевые слова поисковых систем, такие как Alta Vista появились для того, чтобы помочь пользователям находить и легко перемещаться между множеством веб-сайтов.

Ранние методы мошенничества с рекламой в конце 90-х и начале 2000-х годов в основном включали различные вариации спамминга, основанного на кликах, и манипуляциях с поисковыми системами.

Появление Apple App Store в 2008 году открыл эру доступа в интернет через мобильные устройства.

Внедрение среды приложений и мобильного интернета способствовало резкому увеличению и постепенному доминированию онлайн-рекламы.

Вплоть до 2010 года десктоп оставался в центре внимания как рекламодателей, так и мошенников. По мере роста мобильных бюджетов мошенники постепенно начали смещать свой интерес в сторону мобильных устройств – первоначально применяя к мобильной среде методы мошенничества с десктопом и проверяя их действенность в мобайле.

Фрод, связанный с установкой приложений, со временем стал более популярным, поскольку мошенники использовали рост мобильной индустрии в своих интересах. Рекламодатели сосредоточили внимание на рейтинге App store, и выбрали кампании интенсивного продвижения «burst», чтобы получить большое количество установок в самые короткие сроки. Мошенники воспользовались этой возможностью и стали “спаммить” рекламодателей фейковыми пользователями с помощью медиа-каналов низкого качества.

По мере развития алгоритмов ранжирования в магазине приложений стратегия импульсивного продвижения практически изжила себя. Разработчики приложений также изменили свое понимание мобайла и сконцентрировали свои усилия на качестве пользователей, а не на их количестве.

По мере развития отрасли между рекламодателями и паблишерами появились новые посредники в виде рекламной биржи, SSPs, DSP, медиа-агентств и др., каждый из которых имел собственные представления о прозрачности и качестве трафика.

Сложности, возникшие в индустрии в настоящее время, только на руку мошенникам. Они используют бреши в системе для осуществления своих схем в разных масштабах на разных платформах.

В условиях множества платформ медиации нетрудно создать аккаунт онлайн-паблишера или медиа-источника. Это можно сделать с помощью фиктивных компаний или других способов фальсификации.

Такие фейковые аккаунты прячутся в огромном количестве данных и часто выявляются только благодаря так называемому “generic ID”.

Если CPM, CPA, CPS и другие рекламные модели замаскированы под таким цифровым ID, мошенники без труда могут проводить с ними манипуляции и создавать фейковые показы, клики, покупки и фейковых пользователей. Даже в случае обнаружения или блокировки мошенническая операция может легко “перекомпоноваться” под новым идентификатором или бизнесом и возобновить свою работу.

Методология мошенничества с мобильной рекламой

Существует большое количество методов мошенничества с мобильной рекламой. Мошенники используют различные вредоносные техники, основанные на нескольких параметрах:

- Объект и цель мошенников

- Уязвимые места или лазейки, которыми пользуются мошенники

- Доступные технологии

- Уровень технологической грамотности

- Финансовые возможности

Все вышеперечисленное является неотъемлемой частью уравнения для определения типа, масштаба и объекта мошенничества.

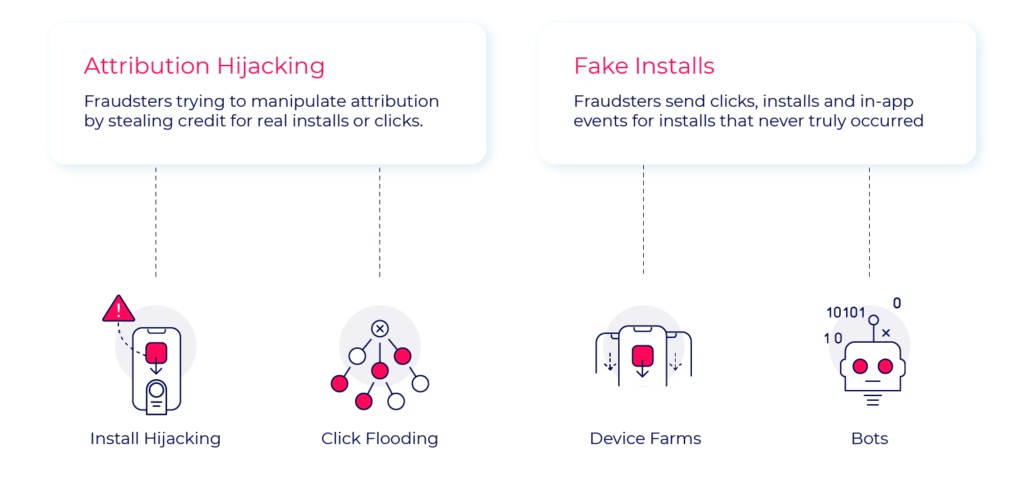

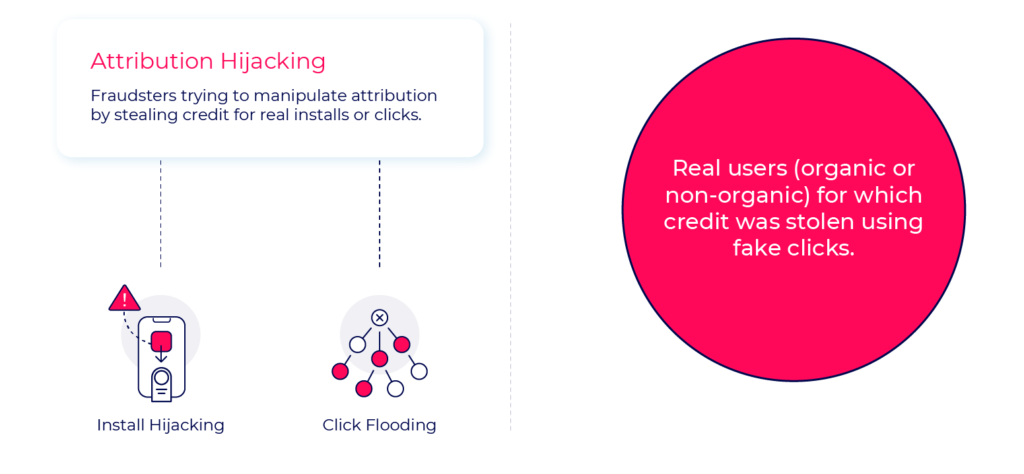

Наиболее распространенные методы мошенничества можно разбить на две основные категории:

Методы мошенничества

Основное различие между двумя категориями пользователей.

Методы перехвата (hijacking) атрибуции основаны на фейковых отчетах о кликах. “Инъекции” кликов на различных этапах пути клиента помогут им приписать себе заслугу за установки и украсть пользователей, привлеченных другими медиа-источниками.

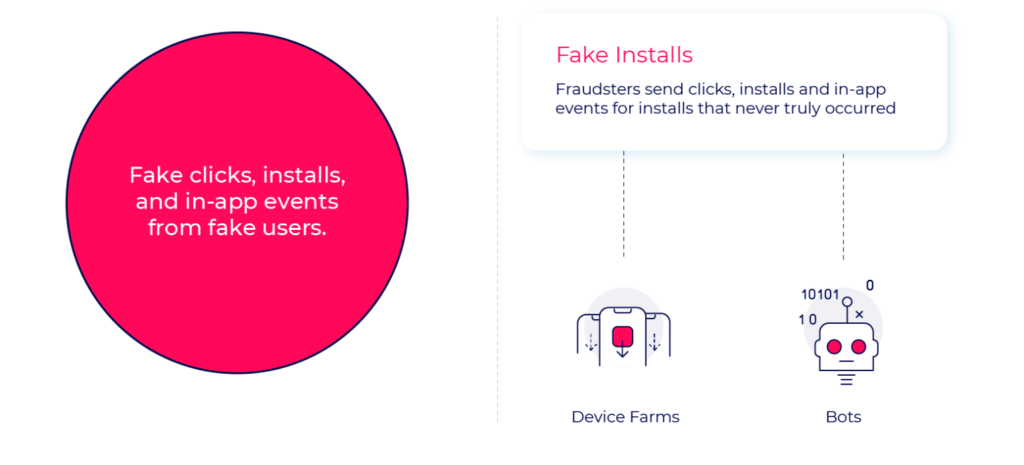

В фейковых установках, фейковым является весь путь пользователя. Показы, клики, установки, события в приложении и даже пользователи – все это фейк.

Несмотря на то, что оба этих метода наносят ущерб рекламодателям, при перехвате атрибуции пользователи все равно являются реальными и имеют некую ценность, в отличие от фейковых установок, которые представляют нулевую ценность для рекламодателей.

Ниже мы рассмотрим наиболее распространенные методы, попадающие под эти две категории.

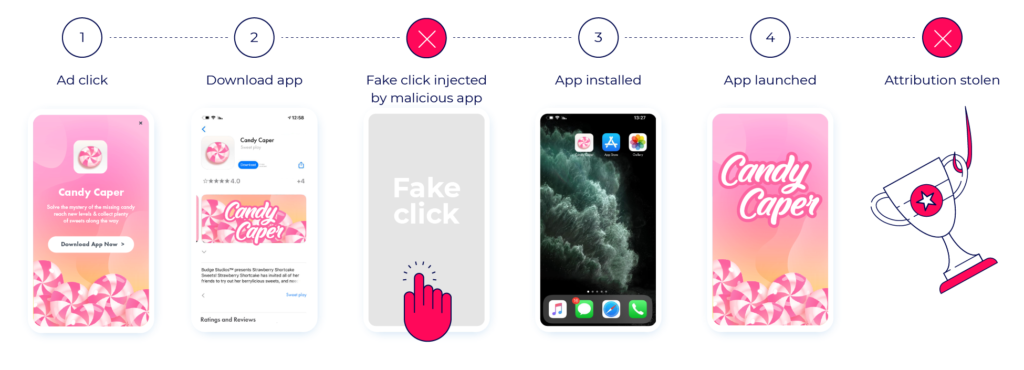

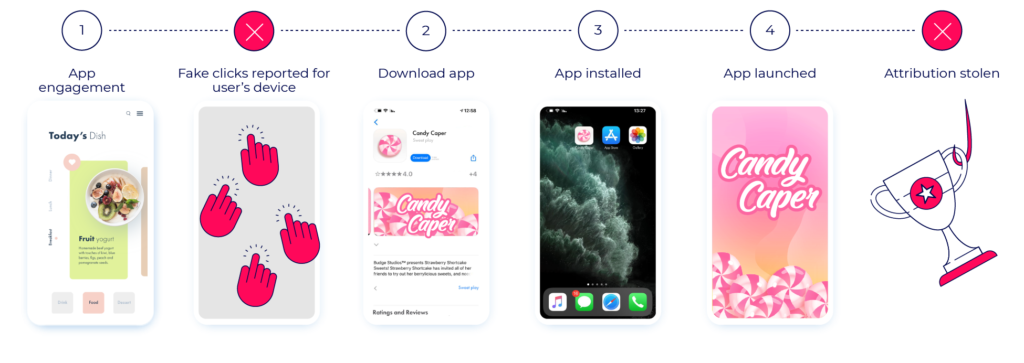

Перехват установок

Перехват установок — это тип мошенничества, при котором мошенники перехватывают установку, присваивая себе заслугу за нее. Общие методы включают отправку ложных отчетов о кликах или ввод данных ложного реферера.

Пользователь нажимает на рекламу, предоставленную легитимным медиа-партнером, и перенаправляется в PlayStore для установки приложения. Как только начнется процесс установки, Android сообщит другим приложениям на устройстве, что загружается новое приложение – это делается с помощью стандартной трансляции android (android broadcast).

Этот broadcast, доступный для любого приложения, затем запустит малвер, уже существующий на устройстве пользователя.

Малвер сгенерирует фейковый отчет о клике от имени мошенника, то есть это будет выглядеть так, как будто установка принадлежит мошеннику, поскольку он был последним, кто сгенерировал клик.

Атрибуция будет украдена, как только произойдет запуск приложения.

Мошеннику относительно просто проводить манипуляции с базовой моделью атрибуции. Однако этот тип мошенничества также относительно просто идентифицировать, используя стандартные измерения CTIT и выявляя аномалии.

Короткий показатель CTIT будет указывать на попытку перехвата установки.

Продвинутые антифродовые инструменты могут использовать временные метки кликов (timestamps), чтобы приписать установку легитимному медиа-источнику с помощью калибровки атрибуции, сводя ущерб к минимуму.

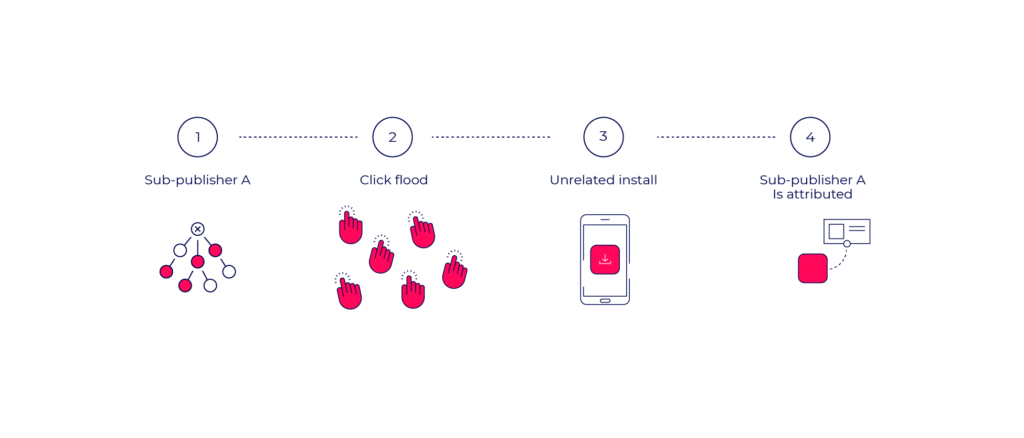

Клик-флудинг

При клик-флудинге мошенники отправляют большой поток фейковых кликов от имени реальных устройств.

Когда фактическое устройство загружает данное приложение, установка приписывается неверному источнику (sub-publisher).

Клик-флудинг часто направлен на органических пользователей, поскольку он стремится приписать себе заслугу за их действия с помощью вероятностных (probabilistic) методов атрибуции.

Мошенник создает аккаунты паблишеров на различных каналах атрибуции и извлекает ссылки атрибуции для максимально возможного числа приложений.

Наполнение большого числа кликов реальными сведениями об устройстве может быть осуществлено либо вредоносным ПО с пользовательских устройств, либо путем покупки пользовательских данных в “dark-net”.

Клики могут генерироваться рандомально или рассчитываться исходя из того, какие приложения установил пользователь или какие страницы посещал.

Как только органические пользователи заходят в App Store или Play Store и загружают приложение, они уже неправомерно ассоциируются с кликом, хотя они нажимали и не просматривали рекламу.

Как только пользователь запускает приложение, мошеннику приписывается органическая установка, за которую рекламодатель в принципе никогда не платит.

Попытки клик-флудинга можно идентифицировать и блокировать, используя различные метрики, такие как очень низкий уровень конверсии и измерения CTIT.

Длинный показатель CTIT, скорее всего, будет указывать на попытку клик-флудинга, поскольку мошенник постоянно отправляет клики от имени пользователей независимо от их активности или времени установки приложения.

Перехват атрибуции – ключевые выводы

Сложность

Методы мошенничества, связанные с перехватом атрибуции, считаются относительно простыми. Они требуют довольно базовой технологии, и полагаются на данные о реальных пользователях.

Потенциальная выгода

Потенциальная выгода от перехвата атрибуции считается ограниченной по нескольким причинам. Перехват атрибуции не только просто осуществить, но и несложно отследить с помощью измерений аномалий временных меток CTIT. Масштаб мошеннических операций также ограничен, поскольку зависит от реальных пользователей, а число потенциальных реальных устройств имеет свои пределы.

Последствия для бизнеса

Поскольку перехват атрибуции построен вокруг реальных пользователей, рекламодатели все-таки получают некоторую выгоду. Однако получается так, что качественные паблишеры, привлекшие эти установки, не получают вознаграждения за свою тяжелую работу, потому что заслуга ложно приписывается вредоносным источникам. Это влияет на будущие решения рекламодателей в отношении распределения бюджета, и в результате предпочтение отдается мошенническим сетям, которые якобы предоставляют качественных пользователей, а легитимные каналы отходят на задний план.

Фермы устройств

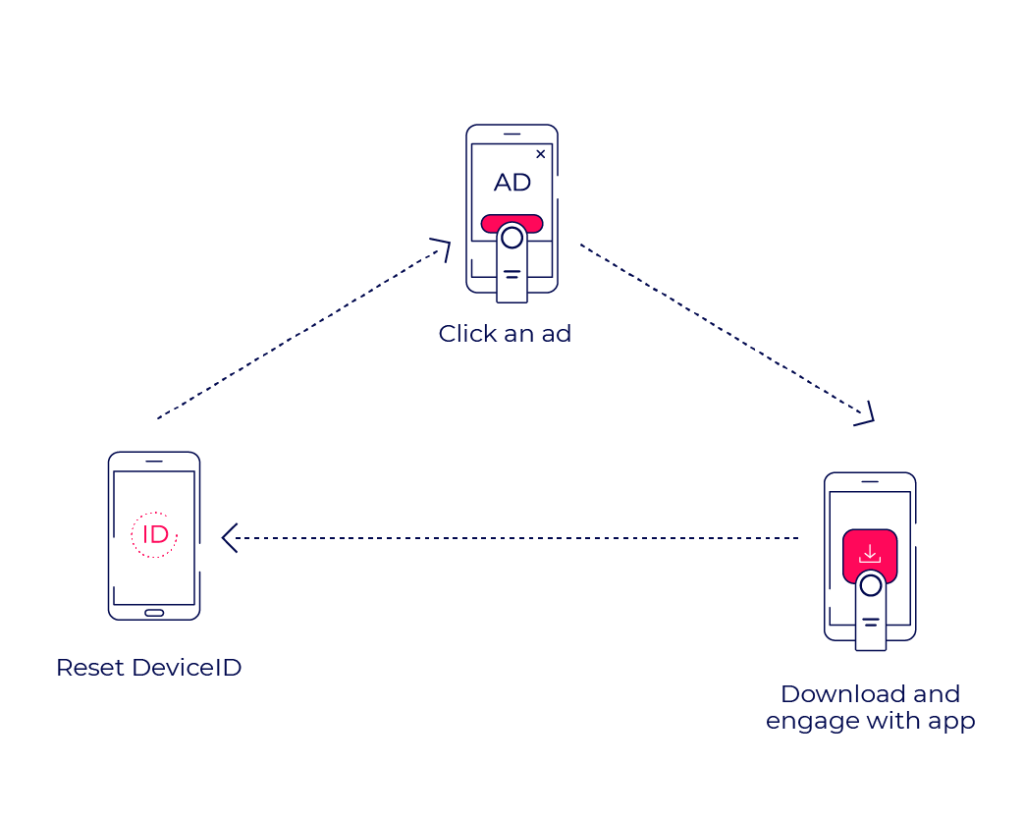

Фермы устройств – это парк реальных мобильных устройств, которые нажимают на реальные объявления, загружают реальные приложения и прячутся за ложными IP-адресами и новыми идентификаторами устройств.

Фермы устройств могут быть расположены в любом месте, где может храниться и обслуживаться большое количество устройств – от спален до складов. Этими операциями, очень популярными в начале 2010-х годов, могут управлять либо низкооплачиваемые работники, либо эмуляторы, работающие круглосуточно при постоянном включении приложений и перезагрузке устройства.

Чем эффективнее операция по генерированию взаимодействия (engagement) и сбросу идентификационных данных устройства, тем больше доход.

Относительная простота этого метода, доступные цены на мобильные устройства и экономические трудности привели к появлению второй волны ферм устройств в обычных западных семьях в качестве средства получения дополнительного дохода.

Идентификация фермы устройств

Новые устройства не являются чем-то необычным, и существуют в любой рекламной кампании, поскольку пользователи постоянно обновляют или меняют свои устройства по тем или иным причинам. Тем не менее необходимо проводить постоянный мониторинг метрики “Уровень новых устройств”. Высокие показатели этой метрики в сочетании с другими параметрами являются возможным индикатором фермы устройств, которая занимается массовым сбросом идентификатора.

Согласно данным AppsFlyer, обычные показатели новых устройств не должны превышать 10% -20%.

Боты

Боты представляют собой вредоносный код, который запускает установленную программу или действие. Хотя боты могут базироваться на реальных телефонах, большинство ботов работают на базе сервера. Цель ботов отправлять клики, установки и in-app события по несуществующим установкам.

Боты могут применяться для автоматизации любых действий пользователя или в самом приложении, включая методы, представленные ранее. Они могут использоваться для имитации реального поведения пользователя на основе биометрических данных, собранных вредоносными программами на пользовательских устройствах.

Некоторые мошенники даже предлагают своих ботов в качестве услуг, таких как прохождение уровней и получение дохода для третьих сторон, что называется FAAS (Мошенничество как услуга).

Боты могут использоваться для имитирования поведения реального пользователя. Тот факт, что эти “натренированные” боты кажутся настоящими, усложняет процесс их выявления и блокирования. Мошенники адаптируются к продвинутой логике обнаружения и «тренируют» ботов проходить через точки измерений вовлечения, как настоящие «вовлеченные» пользователи. Мошенники получают двойную пользу, потому что они представляются качественными паблишерами, предоставляющими вовлеченных пользователей, а также получают прибыль от CPA модели.

Фейковые установки – ключевые выводы

Сложность

Метод фейковых установок считается более сложным в плане воплощения и поддержания. Он требует высокой технологической грамотности, чтобы не только разработать сложный механизм постоянного генерирования пользователей, но и рандомизировать этих пользователей, чтобы избежать блокирования со стороны алгоритмов, выявляющих аномальное поведение.

Потенциальная прибыль

Несмотря на сложность в плане осуществления, данная схема представляет неограниченный потенциал масштабирования. В отличие от метода перехвата установок, боты и фермы устройств не требуют реальных пользователей или реальных устройств. Симуляция полного пути клиента дает значительно более высокую прибыль.

Последствия для бизнеса

В отличие от метода перехвата установок, рекламодатели не получают никакой ценности от фейковых установок. В этой схеме любая интеракция, совершенная фейковым пользователем в приложение, заранее запрограммирована на еще больше вытягивание денег (за CPA) из рекламодателя. Таким образом, данные рекламодателя зачастую не представляют никакой ценности, поскольку эти фейковые пользователи перемешаны с настоящими, что сводит на нет все усилия в плане ретаргетинга.

Взлом SDK

Один из способов не быть пойманными – это “скормить” на серверы рекламодателей фейковую информацию. Взлом SDK (или спуфинг) – это тип мошенничества на основе ботов, которые обычно прячутся на другом приложении на устройстве пользователя.

При взломе SDK мошенники добавляют код в приложение (перехватчик), который впоследствии будет симулировать клики на рекламу, установки и сигналы о вовлечение и передавать поставщику атрибуции от лица другого приложения (жертва). В случае успеха эти боты могут вынудить рекламодателя заплатить за десятки и тысячи несуществующих установок, данные о которых поступили на серверы рекламодателя.

Взлом SDK является распространенной проблемой для тех поставщиков атрибуции, у которых более слабый SDK или плохая инфраструктура безопасности. Простые лазейки в системе безопасности, такие как плохой механизм шифрования или технология открытого исходного кода, – это потенциальная возможность для манипуляций с кодом поставщика атрибуции или обратного инжиниринга. Зашифрованный SDK с закрытым исходным кодом (например, такой, как в AppsFlyer) обеспечивает лучшую защиту от декомпиляции и манипулирования кодом.

Важно отметить, что ни один метод не является абсолютно надежным, поскольку искушенные хакеры способны взломать практически все. Однако улучшение уровня безопасности и защиты на уровне кода и инфраструктуры сводит риск взлома к минимуму.

Мошенничество в приложении (CPA)

В 2008 году App Store представил модель продвижения приложений CPI (плата за установку). Данная модель поощряет медиа-партнеров за привлечение установок.

CPI модель открыла возможности для установочного фрода, который начал поставлять рекламодателям пользователей низкого качества. С целью уменьшения ущерба от установочного фрода был представлен механизм продвижения приложений (CPA – цена за действие).

Модель CPA исходит из предположения, что пользователь, проявляющий активность после установки, является качественным (не фейковым). Рекламодатели (в основном из игровой вертикали) наметили ключевые события внутри приложений, чтобы измерить LTV пользователя.

- Достижение уровня

- Прохождение обучения

- Совершение покупки в приложении

Плата за действие (CPA) была зачастую более выгодной, чем предлагаемая CPI, так как CPA отражала вовлеченного пользователя с более высоким LTV. Со временем все больше рекламодателей из разных вертикалей стали использовать CPA модель, предполагая, что она может обеспечить достаточную защиту от рекламного мошенничества, а также привлечь более ценных пользователей.

Однако мошенники, которые всегда там, где деньги, очень быстро влились в новые условия игры под названием CPA. То, что раньше считалось безопасной fraud-free моделью, теперь заражено рекламным мошенничеством.

Рекламодатели, которым удалось снизить уровень мошенничества при установке путем перехода на CPA (в основном это игры, покупки и путешествия), теперь несут еще большие убытки. Специальные боты, способные избежать обнаружения установочного фрода, и атакующие события приложения, разрушают in-app экономику.

Мошенничество с покупками в приложении

Покупки в приложениях и in-app магазины являются распространенным способом получения рекламодателями дохода от продажи фактических (товары, услуги и продукты) или виртуальных товаров (игровые ресурсы, артефакты и т. д.).

Большинство приложений полагаются на бесплатные или freemium бизнес-модели, где загрузка приложений бесплатна, а доход генерируется от рекламы и покупок в приложении. Вся бизнес-модель приложений часто строится вокруг этих событий, соответственно паблишеры получают оплату за привлечение этих событий.

Расценки CPS считаются самыми высокими на рынке, поскольку они отражают высочайшее качество пользователей и гарантированный доход для рекламодателя. Они могут варьироваться от фиксированных ставок до процентов от каждой продажи. Мошенники сделают все возможное, чтобы получить доступ к этим событиям, поскольку речь идет о гораздо более высоком заработке, чем при модели CPI при меньших усилиях.

Мошенничество в приложениях продолжает развиваться и совершенствоваться, и мошенники все чаще делают попытки совершить фейковые in-app покупки по всем основным вертикалям.

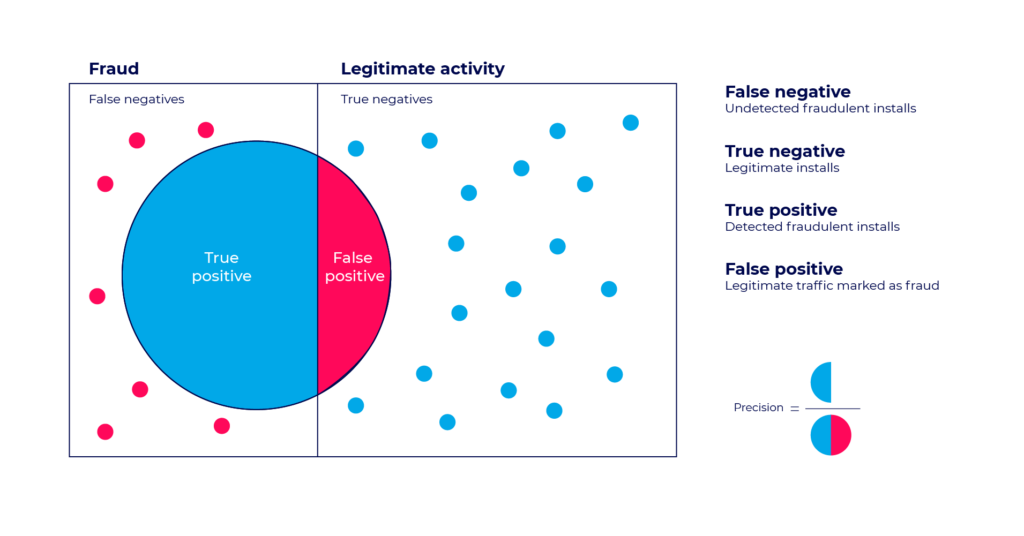

Ложноположительный тест

Ложноположительный результат – это случай, когда легитимная установка ошибочно квалифицируется как мошенническая.

Ложноположительный тест устанавливает допустимый уровень точности для алгоритмов выявления мошенничества. Чем выше уровень точности, тем более консервативным будет обнаружение мошенничества. Чем ниже уровень точности, тем более либеральным будет алгоритм. Будет обнаружено больше мошенничества, но за счет большего количества ложноположительных случаев.

Более высокая точность = низкий уровень ложных результатов.

Ложноположительные результаты могут приносить еще больше ущерба бизнесу рекламодателя, чем мобильный фрод, поскольку они указывают на случаи, когда установка была ошибочно определена как мошенническая.

В отличие от истинно положительных случаев, когда выявляется реальное мошенничество, а мошеннические источники блокируются, ложноположительные случаи приводят к отбраковыванию легитимных источников. Это может нанести урон отношениям рекламодателя с его качественными медиа-партнерами вместо того, чтобы защищать от вредоносных каналов.

Любое ответственное антифродовое решение должно поддерживать минимальный уровень ложных срабатываний, чтобы сохранять объективность и соблюдать интересы клиента.

При этом мошенники прекрасно информированы о том, что поставщики антифродовых решений хотят избежать ложных срабатываний, поэтому они намеренно смешивают легитимные и мошеннические установки. Это сделано не для того, чтобы каким-либо образом улучшить свой трафик, а скорее для того, чтобы “замазать глаза” и использовать наличие легитимных установок во встречном иске, когда деятельность сети будет заблокирована.

Мошенничество с мобильной рекламой – положение на рынке

Чтобы понять, насколько велико влияние мошенничества с мобильной рекламой, нам нужно более подробно рассмотреть основные вертикали и провести четкое различие между неигровыми и игровыми приложениями.

Рекламодатели игровых приложений имеют репутацию опытных специалистов по цифровому маркетингу, они умело работают с данными и имеют четкое представление о каждом этапе на пути пользователя, что оставляет мошенникам очень мало места для маневра.

Игровые рекламодатели в большей степени ориентированы на увеличение активности пользователей, а не на высокие цифры.

Сложная структура in-app событий в игровых приложениях поощряет паблишеров предоставлять качественных пользователей, что выражается в очень низком уровне мошенничества при установке – всего 3,8%.

Однако это не означает, что игровые приложения защищены от мошенничества, так как мошенники постепенно переключаются на события в приложениях, где наблюдается ежегодный рост фрода.

Высокие показатели фрода наблюдаются в нескольких неигровых вертикалях, в частности, в приложениях «Финансы», что может объясняться несколькими факторами, такими как:

- Масштабные маркетинговые бюджеты

- Недостаточный уровень знаний о цифровых KPI – известные банки или инвестиционные компании делают «первые шаги» в области цифровой рекламы

- Самые высокие ставки CPI на рынке

Приложения для путешествий и покупок также страдают от высокого уровня мошенничества при установке из-за их относительно высоких ставок CPI и крупных маркетинговых бюджетов. Однако эти вертикали, как правило, лучше понимают свои цифровые KPI, поскольку они очень давно работают онлайн.

Средний уровень мошенничества при установке неигровых приложений в настоящее время составляет 31,8%, что означает, что почти каждая третья установка приложений является мошеннической.

Полный обзор мошенничества по вертикалям можно найти в «Состояние фрода в мобильной рекламе от AppsFlyer 2020».

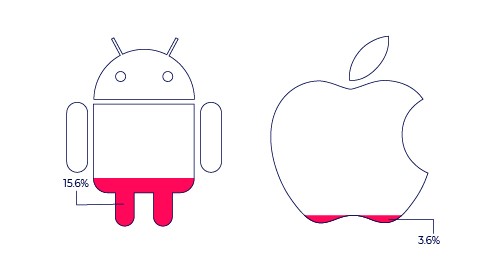

iOS vs. Android

Анализ фрода с разбивкой по ОС показывает, что уровень мошенничества при установке на Android в 6 раз выше, чем на Apple.

Очевидно, что закрытая экосистема Apple, предусматривающая строгий отсев приложений в магазине, более эффективно обеспечивает безопасность среды, чем Android, чья открытая система побуждает правонарушителей активно искать лазейки. Тем не менее на iOS устройствах по-прежнему наблюдаются попытки мошенничества, связанного с клик-флудингом, так как данная тактика фрода обходит защиту магазина приложений.

В отличие от устройств Apple, Android также позволяет пользователям загружать приложения вне магазина (off-store). Эти приложения можно найти за пределами традиционных магазинов приложений (GooglePlay и AppStore). Они показывают пользователю оригинальный (stripped) APK.

“Off-store” магазины открыты для всех, без КАКОГО-ЛИБО процесса фильтрации, и они часто подвергаются заражению вредоносных приложений. Добавьте к этому высокий уровень фрода при установке на Android, поскольку off-store приложения часто помогают мошенникам, внедряя в устройства вредоносное и рекламное ПО без ведома или согласия пользователя.

Пост-атрибуционное выявление фрода

Попытки обнаружения мошенничества должны продолжаться и после атрибуции, поскольку в последние несколько лет объектом мошенничества все чаще становятся in-app события.

Методы мошенничества с рекламой постоянно совершенствуются, используя новые технологии в своих интересах. Кроме того, мошенники не ограничиваются CPI моделями: они переключаются на более прибыльные CPA схемы, применяя специальные методы обхода стандартных техник выявления фрода.

Эти новые методы могут быть идентифицированы только ретроспективно – после атрибуции установки.

Таким образом, можно обнаружить ранее не выявленные методы мошенничества, соотнеся их с новыми мошенническими кластерами и паттернами, неизвестными на момент первичной атрибуции.

Установки, которые были квалифицированы как фрод после атрибуции, затем приписываются мошенническим источникам. Это может произойти только ретроспективно, когда кластер таких установок достигнет достаточной статистической значимости, чтобы его можно было точно назвать мошенничеством.

В индустрии довольно долго ошибочно считалось, что все попытки мошенничества могут и должны быть выявлены и/или заблокированы в режиме реального времени. Тем не менее уникальное решение AppsFlyer для выявления мошенничества после атрибуции обнаружило, что по меньшей мере 18% попыток мошенничества были идентифицированы только после атрибуции.

Эти мошеннические установки остались бы незамеченными, если бы не дополнительный ретроспективный уровень защиты.

Финансовые риски

Трудно провести точное измерение финансового ущерба от рекламного мошенничества, поскольку конкретные бизнес-последствия варьируются в зависимости от рекламодателя.

Однако можно рассчитать финансовые риски в течение определенного периода времени (объем маркетинговой активности, подвергшейся попыткам фрода). AppsFlyer измеряет большинство маркетинговых действий во всем мире, обеспечивая надежность и безопасность измерений.

По оценкам, в 2019 году около 4,8 млрд долл. США были подвержены риску рекламного мошенничества.

Текущая цифра на первое полугодие 2020 года составляет: $ 1.6 млрд

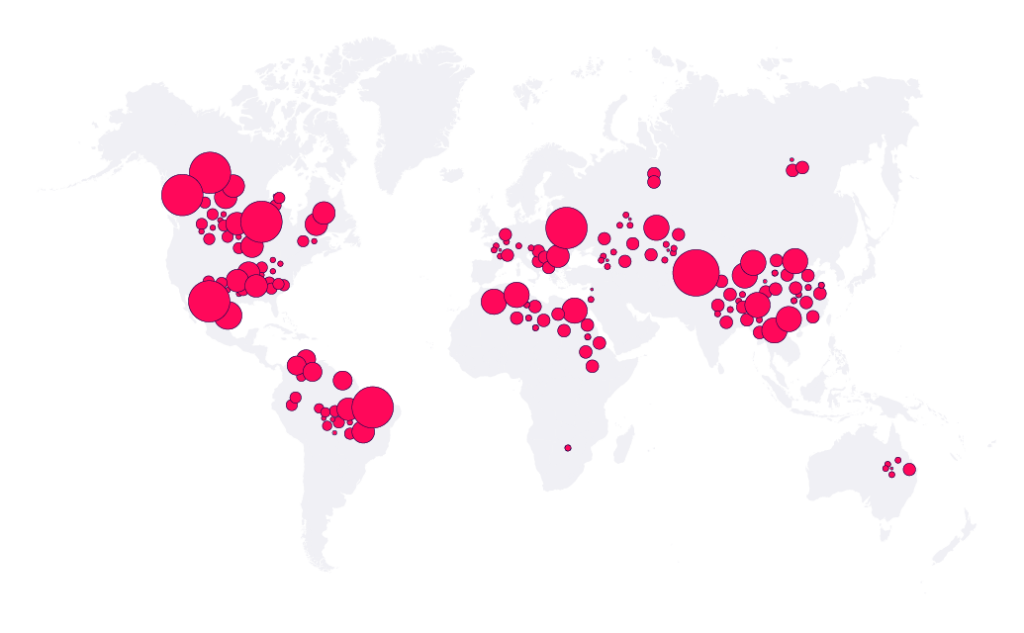

Глобальный кризис

Есть мнение, что фрод распространен только в определенных регионах, однако это совершенно не соответствует истине.

Вспомните слова, с которых начиналось это руководство: Где деньги – там мошенничество.

А на мошенничестве с мобильной рекламой можно заработать очень много денег.

Развивающиеся рынки, менее развитые в технологическом отношении, часто менее регламентированы по сравнению с более развитыми рынками, и поэтому идеально подходят для мошенников. Однако эмуляторы, VPN-прокси и другие технологические инструменты стирают границы между странами, что позволяет мошенничеству проникать в любой регион.

Некоторые более развитые рынки, такие как США, Канада и Германия, могут демонстрировать более низкие показатели фрода при установке, однако на этих рынках сконцентрировано большинство маркетинговых бюджетов мира. Это означает, что финансовый ущерб на этих развитых рынках при более низких показателях мошенничества потенциально может быть выше, чем на развивающихся рынках с более высокими показателями мошенничества и меньшими маркетинговыми бюджетами.

Основные выводы

- Мошенничество с мобильной рекламой является актуальной отраслевой проблемой, которая приводит к потере миллиардов долларов ежегодно.

- Мошенники изобретательны и креативны. Они постоянно адаптируют свои методы к новым технологиям защиты и отраслевым нормам.

- Мошенничество с мобильной рекламой условно делится на две основные категории, однако методы в этих категориях могут варьироваться в плане технологий и масштабов.

- Фрод – это бизнес. Мошенники выбирают объектом своих атак приложения с высоким ROI, где бы они ни находились.

- Мошенничество с мобильной рекламой не ограничивается конкретными точками на пути пользователя, вертикалями или странами. Где есть деньги – там, скорее всего, будет мошенничество.

- В современной экосистеме необходимо надежное решение для борьбы с фродом.

Любые маркетинговые действия требуют солидной и безопасной инфраструктуры в сочетании с адаптивным инструментом, способным выявлять и блокировать существующие и новые виды фрода.

Нажмите здесь, чтобы узнать больше о защите вашего бизнеса от мошенничества с мобильной рекламой.